SSL сертификаты. Сертификаты GlobalSign

Занялся реструктуризацией своей инфраструктуры. В числе прочих мер, GlobalSign удалил ряд кросс-подписей своих корневых TLS-сертификатов.

К сожалению, в процессе браузеры Safari, Chrome и IE11 начали воспринимать сертификаты GlobalSign как отозванные по причинам безопасности. Инженеры GlobalSign оперативно устранили критическую ошибку, однако некорректный OCSP-ответ оказался закэширован на CDN и широко распространился по свету. В данный момент - и следующие четыре дня, до истечения срока действия записи в OCSP-кэше браузеров - сайты, защищённые сертификатом от GlobalSign, могут быть недоступны для значительной части пользователей.

Среди затронутых сайтов такие компании, как Wikipedia , Dropbox , Financial Times и другие.

Кровавые технические подробности

Что такое OCSP

Для шифрования HTTP-трафика в Интернете используются протоколы SSL и TLS. В этих протоколах вводится понятие «certificate authority» (CA), или центра сертификации. Каждая операционная система и каждый браузер имеют встроенный кэш центров сертификации, которым они доверяют. Любой HTTPS-сайт должен иметь сертификат, выданный доверенным центром сертификации, иначе соединение не установится и браузер отобразит ошибку.

В этой концепции есть один скользкий момент. Дело в том, что в случае обнаружения, например, уязвимости на сервере злоумышленник может получить доступ к существующему сертификату и закрытому ключу шифрования. Украв ключ, злоумышленник сможет использовать его для имитации оригинального сайта и организовать на этот сайт атаку типа Man-in-the-Middle. В результате вор потенциально может получить доступ к паролям, данным пластиковых карт и иной конфиденциальной информации посетителей сайта.

Проблема усугубляется тем, что TLS-сертификаты выдаются хоть и не навсегда, но на достаточно длительный промежуток времени (обычно - от года и более), причём многие центры сертификации (включая, кстати, GlobalSign) дают скидку тем, кто покупает у них сертификат с длительным сроком действия. Это одна из тех проблем, решить которые стремится бесплатный центр сертификации Let"s Encrypt . Сертификаты, выданные Let"s Encrypt, действительны не более 3 месяцев, и центр сертификации планирует сократить этот период до 30 дней.

Исправить существующее положение дел призваны механизмы под названием CRL и OCSP . Они позволяют браузеру проверить, действителен ли тот TLS-сертификат, который предъявляется сайтом. Если в какой-то момент обладатель сертификата заподозрит, что закрытый ключ от сертификата попал не в те руки, он может связаться с центром, выдавшим сертификат, и отозвать его. Отозванный сертификат не будет приниматься большинством современных браузеров, в частности, Safari и Chrome, а в перспективе - всеми браузерами вообще. Таким образом, закрытая информация не попадёт не в те руки.

Что произошло в начале октября

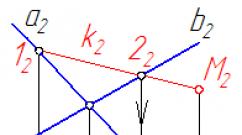

Компания GlobalSign управляет множеством корневых доверенных сертификатов. Ряд этих сертификатов кросс-подписывает друг друга, аналогично тому, как это делает Let"s Encrypt:

Кросс-подпись нужна, например, при выпуске нового корневого сертификата. Так как многие люди редко обновляют свои операционные системы, вновь созданный сертификат может не сразу оказаться в кэше старых браузеров. Чтобы корневой сертификат можно было использовать по назначению, его подписывают одним из старых корневых сертификатов.

Само собой, кросс-подписывание усложняет обслуживание корневых сертификатов. Кроме того, со времени выпуска некоторых из сертификатов GlobalSign прошло уже достаточно времени, чтобы оставшимися необновлёнными системами можно было пренебречь. В конце концов, эти системы всё равно обречены - например, печально известный Internet Explorer 6 «из коробки» поддерживает криптографические протоколы версии не выше уязвимого SSL 3.0 .

Ввиду этого в октябре 2016 года GlobalSign решил удалить часть кросс-подписей между своими сертификатами и управлять ими далее раздельно и независимо.

Что пошло не так

Утром 14 октября в процесс отзыва кросс-подписей вкралась ошибка. В результате ряд промежуточных сертификатов GlobalSign (в частности, недорогой и распространённый AlphaSSL) стал восприниматься браузерами Safari и Chrome как отозванный, а все сайты, купившие сертификат у AlphaSSL и других, перестали открываться.Инженеры GlobalSign оперативно исправили проблему, но беды на этом не закончились . Дело в том, что OCSP-сервер - это чрезвычайно высоконагруженный элемент инфраструктуры CA, на него ходят все браузеры всех пользователей всех клиентов CA (кроме тех клиентов, которые настроили OCSP stapling). Поэтому большинство центров сертификации используют для раздачи OCSP-ответов CDN. В частности, GlobalSign пользуется услугами Cloudflare. Подробностей пока нет, но, по всей видимости, Cloudflare по каким-то причинам оказался не в состоянии оперативно очистить свой кэш, и некорректный OCSP-статус продолжил распространяться в Интернете.

В данный момент проблема с кэшом CDN также решена, однако у множества пользователей неверный OCSP-статус закэширован теперь уже в браузере. Запись в OCSP-кэше браузеров и операционных систем будет действительна в течение следующих 4 дней, потом ситуация исправится.

Есть также косвенные основания полагать, что проблема была вызвана багом в обработке OCSP-записей в браузерах Safari и Chrome. Однако фактических подтверждений этому пока нет. Обновление: в Твиттере

Каждый видел замочки в адресной строке, но, как заполучить такой и почему они бывают разными, знают уже далеко не все. Исполнительный директор GMO GlobalSign Russia Дмитрий Рыжиков рассказывает о том, чем сертификаты OV и EV отличаются от обычных, а также о том, какую пользу может принести хозяину сайта более продвинутый сертификат.

Зачем сайтам нужны сертификаты? Какие задачи они решают? Стоит ли вообще обращать на них внимание?

Общего ответа на первый вопрос нет, поскольку все зависит от того, про какой именно сайт идет речь. Если мы говорим о персональном блоге, то наличие сертификата позволит убрать предупреждение браузеров о небезопасности сайта. Такое предупреждение сейчас показывают все основные браузеры.

Но в случае с блогом вопрос безопасности и предупреждения в браузерах является исключительно проблемой владельца и нескольких его друзей. Если же блог популярный, то наличие сертификата придаст его читателям больше уверенности при посещении сайта.

Другое дело - электронная коммерция или корпоративные порталы. Если сайт собирает персональные данные пользователей или принимает платежи за какие-либо товары или услуги, то пользователю необходимы определенные гарантии безопасности. Он должен быть уверен, что информация шифруется и сайт подлинный, а не поддельный.

Рост мошенничества в интернете привел к тому, что пользователи становятся все более подкованными в вопросах информационной безопасности. Если они не увидят в адресном поле «замочка» или «зеленой строки» с названием компании, они не станут даже регистрироваться на этом сайте, а уж вопрос о возможной покупке будут рассматривать только слишком наивные люди.

В последние годы мы наблюдаем и резкий рост числа фишинговых сайтов. По результатам отчета, подготовленного Антифишинговой рабочей группой (APWG), общее число фишинговых сайтов во втором квартале 2016 года выросло на 61% по сравнению с 2015 годом. Причем многие владельцы ресурсов обнаруживают, что они, сами того не зная, предоставляют свой бренд для использования в фишинговых атаках.

GlobalSign также ведет активную борьбу с фишингом, обеспечивая интегрированные сервисы безопасности для сайтов, защищенных нашими SSL-сертификатами. Благодаря сотрудничеству с компанией Netcraft администраторы получают мгновенные оповещения о фишинговых атаках.

Таким образом, SSL-сертификат решает две задачи. Пользователю он гарантирует безопасность, а владельцам сайта позволяет значительно повысить доверие к своему проекту, что приводит к росту выручки.

По результатам исследованиям мы видим, что количество использующих шифрование сайтов увеличивается, причем особенно быстрый рост отмечен в последние годы в России. Это полностью подтверждается данными Google.

Если сайт использует SSL, служит ли это достаточной гарантией его безопасности?

Нет. Это говорит только о том, что данные передаются в зашифрованном виде и их не может перехватить злоумышленник.

Но нет никакой гарантии, что сам владелец сайта не злоумышленник и не планирует обмануть посетителей. Сертификат же подтверждает подлинность портала, поэтому он необходим.

О чем говорит наличие самого распространенного сертификата DV (Domain Validation)?

DV-сертификат - сертификат начального уровня. Он подтверждает только подлинность доменного имени и не содержит никакой информации о владельце сайта.

Получить DV-сертификат очень просто - необходимо только доказать право на управление доменом одним из предлагаемых способов. При этом сотрудники удостоверяющего центра связываются с владельцем домена только в том случае, если есть подозрение на фишинг. Такой сертификат прекрасно подходит для некоммерческих сайтов, но для электронной торговли его явно недостаточно.

Имеет ли сертификат OV (Organization Validation) какие-то принципиальные преимущества перед сертификатом DV? Стоит ли им безоговорочно доверять?

OV-сертификат удостоверяет владельца сайта и связывает домен с определенной компанией. Таким образом, он уже подходит для порталов, которые занимаются электронной коммерцией.

При выдаче сертификата удостоверяющий центр проверяет, действительно ли портал принадлежит конкретной компании, сведения о которой имеются на сайте государственного регистрирующего органа. Получается, что OV-сертификат значительно надежней - явный мошенник его не сможет получить. Однако подобная проверка требует больше времени.

OV-сертификаты часто используются интернет-магазинами или корпоративными сайтами.

Существует ли сертификат, который дает гарантии пользователям, или можно надеяться только на собственную интуицию?

На сегодняшний день наибольшие гарантии безопасности предоставляет сертификат Extended Validation (EV).

Сайты, использующие EV SSL, проходят проверку подлинности согласно самым высоким стандартам индустрии безопасности. Когда посетитель открывает веб-сайт, защищенный сертификатом с расширенной проверкой, адресная строка становится зеленой, а название вашей организации отображается в интерфейсе браузера. Это способствует большему доверию посетителей к сайту и приводит к повышению конверсии данного ресурса.

Плата за надежность - самая длительная процедура проверки, определенная стандартом CA/Browser Forum. Зато в результате у пользователя будут все основания доверять сайту компании, что положительно отразится на ее бизнесе.

Что именно проверяется при выдаче сертификата уровня EV?

Прежде всего - существование организации и информацию о ней, а также контроль данной организации над доменом, для которого выпускается сертификат. Причем информация об организации должна быть подтверждена в нескольких независимых доверенных источниках. Эти данные являются закрытыми. Если у компании зарегистрирована торговая марка, то она также может быть указана в наименовании организации в «зеленой строке».

Благодаря тому что официальное представительство компании GlobalSign расположено в России, у нас также есть возможность выдать EV-сертификат индивидуальным предпринимателям, в отличие от многих других удостоверяющих центров.

Дает ли сертификат EV какие-то преимущества? Окупят ли себя расходы на его получение?

Безусловно. Крупные международные бренды уже используют EV-сертификат, и это дает им конкурентное преимущество на глобальных рынках. Бизнес в интернете основан на доверии пользователей к сервису, поэтому инвестиции в безопасность дают хороший и быстрый эффект.

GlobalSign сотрудничает с представителями всех регионов мира. В число наших клиентов входят крупнейшие международные компании, правительственные организации и крупнейшие торговые и образовательные учреждения. Например, в России нашими EV-сертификатами защищают свои сайты такие компании, как Yandex, Роснефть, «Аэроэкспресс», Vkontakte, а также множество банков, например «Прио-Внешторгбанк», «Банк Санкт-Петербург», «СМП Банк» и другие.

С 2016 года мы работаем с холдингом Anywayanyday. Перед компанией стояла задача обеспечить максимальную безопасность их пользователей на многочисленных доменах в различных доменных зонах. В этой ситуации мы предложили удобное и коммерчески выгодное решение: мультидоменный SSL-сертификат EV-уровня, позволяющий защитить сразу все домены.

Что надо сделать компании, желающей получить сертификат EV? Какие документы готовить, куда обращаться?

Достаточно связаться напрямую с международным удостоверяющим центром.

Например, офисы GlobalSign расположены по всему миру, а в 2013 году компания открыла дочернюю структуру в Москве, что позволило оказывать полнофункциональную русскоязычную административную и техническую поддержку партнерам и пользователям.

После того как ваш запрос поступит к нам в систему, за дело возьмутся специалисты службы веттинга. Выпуск сертификата в среднем занимает около 7–10 дней, в этот период вам нужно будет предоставить запрашиваемые документы и отвечать на звонки и письма нашей службы. Заранее готовить ничего не требуется, при необходимости сотрудник службы веттинга запросит недостающую информацию и документы для ее подтверждения. Мы всегда стараемся подобрать наиболее удобный для клиента вариант проверки.

SSL (англ. Secure Sockets Layer - уровень защищённых сокетов) - криптографический протокол, который обеспечивает установление безопасного соединения между клиентом и сервером. SSL изначально разработан компанией Netscape Communications. Впоследствии на основании протокола SSL 3.0 был разработан и принят стандарт RFC, получивший имя TLS.Протокол обеспечивает конфиденциальность обмена данными между клиентом и сервером, использующими TCP/IP, причем для шифрования используется асимметричный алгоритм с открытым ключом. При шифровании с открытым ключом используется два ключа, причем любой из них может использоваться для шифрования сообщения. Тем самым, если используется один ключ для шифрования, то соответственно для расшифровки нужно использовать другой ключ. В такой ситуации можно получать защищенные сообщения, публикуя открытый ключ, и храня в тайне секретный ключ.

Значительное использование протокола SSL привело к формированию протокола HTTPS (Hypertext Transfer Protocol Secure), поддерживающего шифрование. Данные, которые передаются по протоколу HTTPS «упаковываются» в криптографический протокол SSL или TLS, тем самым обеспечивая защиту этих данных. Такой способ защиты широко используется в мире Веб для приложений, в которых важна безопасность соединения, например в платежных системах. В настоящее время HTTPS поддерживается наиболее популярными браузерами. В отличие от HTTP, для HTTPS по умолчанию используется TCP-порт 443.

Купить SSL сертификат

| Сертификат | Цена за год |

| AlphaSSL | 1450 |

| AlphaSSL Wildcard | 4800 |

| DomainSSL | 4950 |

| DomainSSL Wildcard | 15700 |

| OrganizationSSL | 6700 |

| OrganizationSSL Wildcard | 17500 |

| ExtendedSSL | 24660 |

В чем различие сертификатов AlphaSSL vs GlobalSign?

Сертификаты GlobalSign являются сертификатами высокого технического качества - вот некоторые технические характеристики:Бесплатно – технология SGC (Server Gated Cryptography) – большинство других сертифационных центров взимают высокую плату за эту технологию - от $400 до $600;

Бесплатно – www. и не www: все сертификаты GlobalSign позволяют защитить и www.domain.ru и domain.ru;

Бесплатно – 3 серверных лицензии: все наши сертификаты автоматически могут быть установлены на 3 разные сервера (например резервный сервер, система Балансировки нагрузки и т.д.);

Бесплатно – Гарантированная страховая сумма;

Бесплатно – все наши сертификаты поддерживаются всеми популярными браузерами и мобильными устройствами;

Бесплатно – каждый сертификат выдан с бесплатным знаком “Secure Site Seal”;

Бесплатно – Бесплатные неограниченные переиздания вашего действительного Сертификата;

Бесплатно – GlobalSign использует 2048-битный корневой сертификт и таким образом, соответствует международной рекомендации. На сегодняшний день, GlobalSign являются единственным сертификационным центром, который выдает все сертификаты из 2048-битного корневого сертификта;

Из-за этого, Сертификаты GlobalSign являются более дорогими по сравнению с сертификатами AlphaSSL, которые не имеют все эти характеристики. Сертификаты GlobalSign - решение для более крупних организаиций.

В начале октября авторитетный центр выдачи TLS-сертификатов (CA) GlobalSign занялся реструктуризацией своей инфраструктуры. В числе прочих мер, GlobalSign удалил ряд кросс-подписей своих корневых TLS-сертификатов.

К сожалению, в процессе браузеры Safari, Chrome и IE11 начали воспринимать сертификаты GlobalSign как отозванные по причинам безопасности. Инженеры GlobalSign оперативно устранили критическую ошибку, однако некорректный OCSP-ответ оказался закэширован на CDN и широко распространился по свету. В данный момент - и следующие четыре дня, до истечения срока действия записи в OCSP-кэше браузеров - сайты, защищённые сертификатом от GlobalSign, могут быть недоступны для значительной части пользователей.

Среди затронутых сайтов такие компании, как Wikipedia , Dropbox , Financial Times и другие.

Кровавые технические подробности

Что такое OCSP

Для шифрования HTTP-трафика в Интернете используются протоколы SSL и TLS. В этих протоколах вводится понятие «certificate authority» (CA), или центра сертификации. Каждая операционная система и каждый браузер имеют встроенный кэш центров сертификации, которым они доверяют. Любой HTTPS-сайт должен иметь сертификат, выданный доверенным центром сертификации, иначе соединение не установится и браузер отобразит ошибку.

В этой концепции есть один скользкий момент. Дело в том, что в случае обнаружения, например, уязвимости на сервере злоумышленник может получить доступ к существующему сертификату и закрытому ключу шифрования. Украв ключ, злоумышленник сможет использовать его для имитации оригинального сайта и организовать на этот сайт атаку типа Man-in-the-Middle. В результате вор потенциально может получить доступ к паролям, данным пластиковых карт и иной конфиденциальной информации посетителей сайта.

Проблема усугубляется тем, что TLS-сертификаты выдаются хоть и не навсегда, но на достаточно длительный промежуток времени (обычно - от года и более), причём многие центры сертификации (включая, кстати, GlobalSign) дают скидку тем, кто покупает у них сертификат с длительным сроком действия. Это одна из тех проблем, решить которые стремится бесплатный центр сертификации Let"s Encrypt . Сертификаты, выданные Let"s Encrypt, действительны не более 3 месяцев, и центр сертификации планирует сократить этот период до 30 дней.

Исправить существующее положение дел призваны механизмы под названием CRL и OCSP . Они позволяют браузеру проверить, действителен ли тот TLS-сертификат, который предъявляется сайтом. Если в какой-то момент обладатель сертификата заподозрит, что закрытый ключ от сертификата попал не в те руки, он может связаться с центром, выдавшим сертификат, и отозвать его. Отозванный сертификат не будет приниматься большинством современных браузеров, в частности, Safari и Chrome, а в перспективе - всеми браузерами вообще. Таким образом, закрытая информация не попадёт не в те руки.

Что произошло в начале октября

Компания GlobalSign управляет множеством корневых доверенных сертификатов. Ряд этих сертификатов кросс-подписывает друг друга, аналогично тому, как это делает Let"s Encrypt:

Кросс-подпись нужна, например, при выпуске нового корневого сертификата. Так как многие люди редко обновляют свои операционные системы, вновь созданный сертификат может не сразу оказаться в кэше старых браузеров. Чтобы корневой сертификат можно было использовать по назначению, его подписывают одним из старых корневых сертификатов.

Само собой, кросс-подписывание усложняет обслуживание корневых сертификатов. Кроме того, со времени выпуска некоторых из сертификатов GlobalSign прошло уже достаточно времени, чтобы оставшимися необновлёнными системами можно было пренебречь. В конце концов, эти системы всё равно обречены - например, печально известный Internet Explorer 6 «из коробки» поддерживает криптографические протоколы версии не выше уязвимого SSL 3.0 .

Ввиду этого в октябре 2016 года GlobalSign решил удалить часть кросс-подписей между своими сертификатами и управлять ими далее раздельно и независимо.

Что пошло не так

Утром 14 октября в процесс отзыва кросс-подписей вкралась ошибка. В результате ряд промежуточных сертификатов GlobalSign (в частности, недорогой и распространённый AlphaSSL) стал восприниматься браузерами Safari и Chrome как отозванный, а все сайты, купившие сертификат у AlphaSSL и других, перестали открываться.

Инженеры GlobalSign оперативно исправили проблему, но беды на этом не закончились . Дело в том, что OCSP-сервер - это чрезвычайно высоконагруженный элемент инфраструктуры CA, на него ходят все браузеры всех пользователей всех клиентов CA. Поэтому большинство центров сертификации используют для раздачи OCSP-ответов CDN. В частности, GlobalSign пользуется услугами Cloudflare. Подробностей пока нет, но, по всей видимости, Cloudflare по каким-то причинам оказался не в состоянии оперативно очистить свой кэш, и некорректный OCSP-статус продолжил распространяться в Интернете.

UPDATE: we"ve identified the problem but due to caching issues, many of our customers are still experiencing issues. pic.twitter.com/qk0dD3jZ5q

GlobalSign — один из крупнейших сертификационных центров, занимающихся выдачей SSL. За более чем 20 лет работы компания выпустила миллионы сертификатов для пользователей и компаний со всего мира. Сертификаты от GlobalSign обеспечивает не только наивысший уровень криптозащиты, но и максимальную скорость загрузки веб-сайтов.

Кроме того, они совместимы с большинством ОС, браузеров и приложений. Благодаря этому, все пользователи, вне зависимости от используемого браузера и устройства, автоматически примут этот сертификат. Решения GlobalSign используют криптографический алгоритм SHA-256 и RSA-ключам размером 2048 бит. С таким решением ваши данные будут в полной безопасности.

1 099 р.

Акция!3 578 р.

Акция!3 099 р.

Акция!10 705 р.

Акция!4 399 р.

Акция!11 961 р.

Акция!11 299 р.

Акция!Защита поддоменов

нет есть нет есть нет есть нет Доступен частным лицам

есть есть есть есть нет нет нет Доступен для компаний

есть есть есть есть есть есть есть Шифрование

256 бит 256 бит 256 бит 256 бит 256 бит 256 бит 256 бит Подтверждение бизнес-уровня компании владельца

нет нет нет нет есть есть есть Поддержка IDN

есть есть есть есть есть есть есть нет нет нет нет нет нет есть Поднятие уровня шифрования для устаревших браузеров и браузеров не поддерживающих высокий уровень шифрования

нет нет нет нет нет нет нет Печать доверия

Простой способ попасть в топ Google!

Популярный поисковик изменил правила ранжирования: теперь сайты, использующие HTTPS-соединение, поднимаются выше в результатах поиска. Став обладателем SSL-сертификата Symantec , вы сможете не только надежно защитить свой сайт, но и привлечь намного больше пользователей.

Будущее интернета — за SSL.Интернет во многом сделал ведение бизнеса более простым процессом. Тем не менее, из-за общей открытости и доступности он сделал проекты предпринимателей гораздо более уязвимыми для киберпреступников. Чтобы обеспечить сайт защитой был разработан специальный протокол HTTPS. Он шифрует информацию, которая передаётся между компьютером посетителям и вашим сервером. Благодаря HTTPS данные будет невозможно перехватить. Для того, чтобы активировать этот протокол HTTPS для своего ресурса вам достаточно заказать SSL-сертификат

Почему стоит позаботиться о защите вашего сайта

- это увеличит доверие пользователей к вашему ресурсу, так как подтверждает использование HTTPS-соединения и сохранность их данных;

- при наличии сертификата ваш сайт будет отображаться на более высоких позициях в выдаче поисковой системы Google.