Взаимодействие элементов систем безопасности. Уровни интеграции подсистем безопасности

И нтеграция как новый подход к построению систем безопасности.

Журавлев Сергей Павлович,

аспирант Международного Университета «Дубна»,

инженер-программист ОАО «Приборный завод «ТЕНЗОР».

Журавлев Павел Петрович,

соискатель.

Проведен обзор традиционного и интегрированного подходов к построению систем безопасности, детально рассмотрены достоинства и недостатки обоих подходов. Обоснована актуальность использования интегрированных систем безопасности, указаны их преимущества перед традиционными системами. Рассмотрены примеры интеграционных связей. Указаны перспективы дальнейшего развития интегрированных систем.

В настоящее время особую важность имеет вопрос построения высокоэффективных систем безопасности (СБ), представляющих собой совокупность инженерно-технических решений, направленных на защиту жизненно-важных ресурсов объекта от различных угроз [

\\* MERGEFORMAT "">1].

В развитии систем безопасности можно выделить два основных периода:

Легендарная компания. Современные тренды дизайна, профессиональный ремонт

1. Традиционные системы безопасности;

2. Интегрированные системы безопасности.

Традиционные системы безопасности .

Традиционно система безопасности охраняемого объекта строилась из набора автономных базовых систем, каждая их которых обеспечивала защиту от конкретной угрозы:

1. Система охранной сигнализации (СОС) – предназначена для своевременного оповещения службы охраны о проникновении или попытке проникновения на охраняемый объект с фиксацией факта, места и времени нарушения рубежа охраны;

2. Система пожарной сигнализации (СПС) – предназначена для обнаружения очага пожара, сообщения о конкретном месте возникновения пожара, оповещения о пожаре в здании находящихся там людей, формирования управляющих сигналов для систем автоматического пожаротушения. Ввиду схожести организации, СПС часто объединяют с СОС. Далее в тексте систему охранно-пожарной сигнализации будем сокращенно называть ОПС;

3. Система видеонаблюдения (СВН) – осуществляет видеоконтроль помещений охраняемого объекта;

4. Система контроля и управления доступом (СКУД) – позволяет вести контроль доступа лиц на охраняемую территорию, вести строгий учет посещений, организовывать разграничение прав доступа и времени доступа на объекты [

\\* MERGEFORMAT "">2].

Достоинствами применения традиционных систем являются:

1. Надежность и простота использования традиционной аппаратной базы и опробованных технических решений;

2. Сравнительно небольшие затраты на готовые решения.

К недостаткам относятся:

1. Информационная перегрузка оператора. Каждая из подсистем имеет собственные автоматизированные рабочие места (АРМ). Для оценки текущей ситуации на объекте оператору необходимо контролировать одновременно несколько АРМ различных подсистем, что ведет к снижению вероятности правильной, адекватной реакции на происходящие события, особенно в чрезвычайных ситуациях;

2. Отсутствие взаимодействия между системами. Требуется время, чтобы логически сопоставить информацию, поступающую от разных подсистем, и сформировать правильную реакцию на происходящие события. Например, при срабатывании датчика СОС необходимо увидеть соответствующий участок охраняемой территории. При этом время, потраченное на поиск нужного видео-монитора СВН, может оказаться критическим в чрезвычайной ситуации;

3. Установка всех необходимых для обеспечения эффективной защиты объекта систем требует, как правило, значительных затрат и приводит к ненужному дублированию функций и высоким эксплуатационным расходам;

4. Низкая степень автоматизации процессов управления, контроля и принятия решений по обеспечению безопасности. Отсюда большая нагрузка на оператора, сильное влияние человеческого фактора. В большинстве случаев функции управления и анализа возлагаются на человека [

Интегрированные системы безопасности .

Интеграция – качественно новый этап в построении систем безопасности. Основным признаком интегрированной системы безопасности (ИСБ) является совместное использование ресурсов подсистем, в результате чего система как целое приобретает качественно новые свойства, в отличие от случая автономной работы подсистем.

Выделяют следующие уровни интеграции различных систем безопасности:

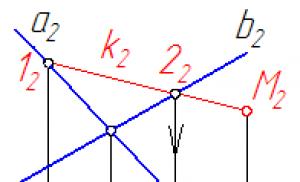

Пример релейной интеграции: детектор движения видеокамеры через тревожный выход генерирует тревожный сигнал,контроллер нижнего уровня (НУ, аппаратный уровень)ОПС получает его через шлейф сигнализации и передает на ВУ ОПС подобно тому, как передается тревожный сигнал от охранно-пожарных датчиков (

\\* MERGEFORMAT "">Рис. 1). Фактически мы получили еще один тип охранных датчиков, что приводит к увеличению степени защиты охраняемого объекта.

Рис. 1 .

Пример релейной интеграции: аппаратный детектор движения видеокамеры как датчик ОПС.

2. Глубокая аппаратная интеграция . Этот принцип интеграции применяется обычно при построении систем на базе оборудования, выпускаемого, как правило, одним производителем. При этом оборудование, относящееся к различным подсистемам, обладает единым аппаратным интерфейсом, обеспечивающим как программную, так и внутреннюю аппаратную совместимость. У данного способа интеграции есть неоспоримое достоинство – сохранение внутренних логических связей в системе в случае выхода из строя управляющего компьютера/компьютеров. Однако следует заметить, что перечень подсистем безопасности, производимых одной компанией, не бесконечен, к тому же заказчика не всегда может удовлетворить технический уровень или предлагаемая функциональность какой-либо из подсистем.

Пример глубокой аппаратной интеграции: автоматическая разблокировка двери при пожаре (

\\* MERGEFORMAT "">Рис. 2 ). При срабатывании пожарного датчика контроллер НУ ОПС формирует управляющую команду и передает ее через некоторый аппаратный интерфейс (к примеру, RS -232 или RS -485) на контроллер НУ СКУД, который в свою очередь через ключи управления инициирует разблокировку замков двери.

Рис. 2 .

Пример глубокой аппаратной интеграции: автоматическая разблокировка двери при пожаре.

3. Программная интеграция . Взаимодействие подсистем происходит на программном уровне. Данный способ интеграции требуется при построении больших по объему и сложных ИСБ, когда возникает задача согласованной работы оборудования подсистем разного функционального назначения, строящихсяна базе различных программно-аппаратных платформ [

\\* MERGEFORMAT "">4]. Можно выделить два типа программного взаимодействия подсистем:

I. Подсистема A запрашивает необходимую информацию у подсистемы B , используя ее в своих целях (либо подсистема В информирует подсистему А , предоставляя ей свои ресурсы).

Например, ОПС запрашивает информацию о событиях детектора движения видеокамеры СВН (либо СВН информирует ОПС о событиях детектора движения видеокамеры);

II. Наряду с предоставлением информации, подсистема A посылает управляющие команды подсистеме B (или цепочку команд нескольким подсистемам),влияя на ее (их) работу.

К примеру, ОПС дает команду СКУД на закрытие всех дверей в заданном помещении. Здесь следует отличать информирование подсистемой ОПС подсистемы СКУД о пожаре с принятием подсистемой СКУД решения об открытии двери и принятие решения об открытии двери подсистемой ОПС с безусловным выполнением команды на открытие двери подсистемой СКУД.

Оба типа взаимодействия могут быть использованы для реализации механизма сценариев: по событиям одной или нескольких подсистем происходит управление ресурсами других подсистем. Реализация сценариев возможна в рамках некоторой отдельной управляющей подсистемы, где происходит сбор событий и посылка управляющих команд подсистемам. При этом появляется возможность получения максимума разнообразной информации, анализа и выработки разнообразных управляющих воздействий на основе единого информационного поля, а также возможность создания и внедрения сложных алгоритмов функционирования [

\\* MERGEFORMAT "">5].

Можно по-другому взглянуть на эти способы интеграции подсистем.

Интеграция по типу I – это интеграция со слабыми связями. При отказе смежных подсистем сама подсистема продолжает функционировать. Теряются лишь дополнительные возможности приобретенные системой при использовании ресурсов смежной подсистемы.

Интеграция по типу II – это интеграция с сильными связями. Основным недостатком данного способа интеграции является то, что при выходе из строя управляющей подсистемы нарушается логика работы системы в целом. Однако этот недостаток, при необходимости, может быть устранен путем дублирования или резервирования управляющей подсистемы.

Пример программной интеграции: при срабатывании пожарного датчика ВУ ОПС получает тревожное извещение от контроллера НУ ОПС, после чего ВУ ОПС, имея проектную ассоциацию видеокамеры с соответствующим датчиком, запрашивает видео-изображение с ВУ СВН по соответствующей видеокамере (тип интеграции I ,

\\* MERGEFORMAT "">Рис. 3). Вместе с тем, эта цепочка может быть продолжена, к примеру, посылкой команды блокировки дверей в ВУ СКУД (тип интеграции II ).

Рис. 3 .

Пример программной интеграции: вывод «живого видео» на ВУ ОПСс камеры СВН, ассоциированной с объектом охраны ОПС.

На практике обычно используют все три уровня интеграции с учетом их достоинств и недостатков.

По сравнению с простой совокупностью отдельных систем и средств защиты, применение интеграции обеспечивает следующие преимущества:

1. Более быструю и точную реакцию на происходящие события;

2. Существенное уменьшение потока информации, получаемой оператором;

3. Облегчение работы оператора за счет автоматизации процессов управления, контроля и принятия решений по обеспечению безопасности [

\\* MERGEFORMAT "">6].

4. Существенное уменьшение вероятности ошибочных действий оператора (как следствие из двух предыдущих пунктов);

5. Возможность анализа и выработки разнообразных управляющих воздействий на основе единого информационного поля;

6. Простоту и возможность получения максимума разнообразной информации;

7. Возможность создания и внедрения сложных алгоритмов функционированияотдельных элементов системы;

8. Уменьшение затрат на оборудование ввиду многофункционального использования отдельных систем и более полной их загрузки;

К недостаткам интегрированных систем можно отнести повышенные требования к надежности управляющей подсистемы (при ее наличии).

Заключение .

В заключение скажем несколько слов о перспективах развития интегрированных систем безопасности. Основные направления определяются следующими требованиями:

1. Снижение роли человека в процессе обеспечения безопасности за счет повышения интеллектуальности систем;

2. Снижение уровня ложных срабатываний за счет более тесного использования подсистем;

3. Требование открытости. Разработчики ИСБ должны обеспечить заказчику посредством открытых протоколов возможности подключения систем и оборудования других производителей и гибкого настраивания ИСБ под свои нужды.

Реализация указанных требований с одной стороны позволит увеличить эффективность систем безопасности, снизить человеческий фактор, с другой – сделает построение интегрированных систем более прозрачным. 4. Омельянчук А. Integratio sapiens // Все о вашей безопасности. – 2004. – № 4

Организация информационной безопасности предполагает разработку определённых принципов её обеспечения. Одним из основных является принцип баланса интересов личности, общества и государства . Личность заинтересована в конфиденциальности информации об интимной жизни, доходах, социально значимых ошибках и т.д., а общество заинтересовано в получении сведений об антисоциальных проявлениях, коррупции, преступных доходах и т.д.

Принцип законности и правой обеспеченности . Рост значимости ИБ явно опережает развитие соответствующей сферы права, чем умело пользуются и политики, и преступники. Средства массовой информации (СМИ) не несут практически никакой ответственности за ложную информацию, направленную на массового потребителя этой информации (читателя, телезрителя).

Принцип интеграции с международными системами безопасности информации . Глобализация жизни на планете требует развития международных коммуникаций и их согласованности в обеспечении безопасности передачи информации.

Принцип экономической эффективности . Этот принцип говорит о том, что результаты от мер ИБ должны превышать совокупные затраты на них. Если этот принцип не соблюдается, то меры по обеспечению секретности информации не только не окупаются, но даже вредят прогрессу.

Принцип мобильности системы ИБ . Система ИБ должна не допускать неоправданных режимных ограничений, т.к. одновременно с этим государство утрачивает возможность защищать главное богатство своей страны - способность создавать и генерировать новые знания.

Принцип презумпции несекретности информации означает, что строгому нормированию подлежит конфиденциальность, а не гласность.

При разработке и проведении в жизнь политики информационной безопасности в какой-либо организации целесообразно руководствоваться следующими принципами:

Принцип невозможности миновать защитные средства говорит сам за себя и не требует дополнительных пояснений.

Принцип усиления самого слабого звена . Надежность любой обороны определяется самым слабым звеном. Злоумышленник не будет бороться против силы, он предпочтет легкую победу над слабостью. Часто самым слабым звеном оказывается не компьютер или программа, а человек, и тогда проблема обеспечения ИБ приобретает нетехнический характер.

Принцип невозможности перехода в небезопасное состояние означает, что при любых обстоятельствах, в том числе нештатных, защитное средство либо полностью выполняет свои функции, либо полностью блокирует доступ.

Принцип минимизации привилегий предписывает выделять пользователям и администраторам только те права доступа, которые необходимы им для выполнения служебных обязанностей. Назначение этого принципа - уменьшить ущерб от случайных или умышленных некорректных действий пользователей и администраторов.

Принцип разделения обязанностей предполагает такое распределение ролей и ответственности, чтобы один человек не мог нарушить критически важный для организации процесс или создать брешь в защите по заказу злоумышленников.

Принцип эшелонированности обороны предписывает не полагаться на один защитный рубеж, каким бы надежным он ни казался. За средствами физической защиты должны следовать программно-технические средства, за идентификацией и аутентификацией - управление доступом и, как последний рубеж, протоколирование и аудит. Эшелонированная оборона способна, по крайней мере, задержать злоумышленника, а наличие такого рубежа, как протоколирование и аудит, существенно затрудняет незаметное выполнение злоумышленных действий.

Принцип разнообразия защитных средств рекомендует организовывать различные по своему характеру оборонительные рубежи, чтобы от потенциального злоумышленника требовалось овладение разнообразными и, по возможности, несовместимыми между собой навыками (например, умением преодолевать высокую ограду и знанием слабостей нескольких операционных систем).

Принцип простоты и управляемости информационной системы . Залогом информационной безопасности являются не сложность и скрытность, а, напротив, простота и апробированность. Только в простой и управляемой системе можно проверить согласованность конфигурации различных компонентов и осуществить централизованное администрирование.

Принцип обеспечения всеобщей поддержки мер безопасности носит нетехнический характер. Если пользователи и/или системные администраторы считают информационную безопасность чем-то излишним или даже враждебным, режим безопасности сформировать заведомо не удастся. Следует с самого начала предусмотреть комплекс мер, направленный на обеспечение лояльности персонала, на постоянное обучение, теоретическое и, главное, практическое.

Развитие современных систем безопасности неразрывно связано с различными процессами интеграции и широкой автоматизации. Это относится не только к средствам защиты, но и к любым другим, которые предназначаются для обеспечения программного управления функционированием и жизнеобеспечением жилых, офисных и других зданий или же объектов. Логическое развитие подобной тенденции вылилось в возникновение такого явления, как интегрированные системы безопасности, у которых появилось больше возможностей.

Что это такое?

В качестве основы ИСБ выступает единая аппаратно-программная платформа, которая представляет собой полностью автоматизированное управление, имеющее многоуровневую сетевую структуру. Она имеет общий центр, основанный на локальной компьютерной сети и предусматривающий наличие линии коммуникаций, контроллеров и устройств приема информации, а также целого ряда периферийных приспособлений. С их помощью интегрированные системы безопасности обеспечивают сбор и обработку данных с различных датчиков, а также осуществляют контроль над всевозможными средствами автоматизации.

ИСБ - это автоматизированные устройства управления, с помощью которых обеспечивается оптимальный контроль безопасности любых объектов, поэтому на нее в полной мере распространяются различные нормы и требования действующего законодательства.

Основные понятия

Системы безопасности делятся на две группы, установленные действующей нормативной базой:

- Автоматизированные. Включают в себя персонал, а также определенный комплекс средств автоматизации его работы. Реализуют информационную технологию выполнения определенных задач.

- Интегрированные системы безопасности автоматизированного типа. Комбинация двух или сразу нескольких взаимосвязанных между собой АС, в которых работа каждого отдельного элемента непосредственно зависит от других таким образом, что такая совокупность может рассматриваться как единое устройство.

В соответствии с рассмотренными понятиями можно дать определение и самой ИСБ.

Определение

Интегрированные системы безопасности представляют собой комплекс технических средств, которые предназначены для управления устройствами пожарной, охранной сигнализации или же оповещения, а также противопожарным автоматическим оборудованием, доступом и телевизионным наблюдением. Они отличаются информационной, технической, эксплуатационной и программной совместимостью. Это позволяет рассматривать данную совокупность как единый автоматизированный комплекс.

Из данного определения можно сделать вывод и о том, что проектирование систем безопасности такого типа представляет собой создание такой структуры, которая обеспечит защиту сразу от нескольких типов угроз. Если рассматривать указанное выше определение, то должна обеспечиваться защита от возможного возникновения пожара, а также различных криминальных угроз.

Современные ИСБ основаны на иерархической сетевой структуре, включающей в себя различные компьютерные и локальные сети различных уровней сложности специализированных вычислительных устройств.

Уровни

Проектирование систем безопасности интегрированного типа предусматривает создание четырех уровней.

Первый - компьютерная сеть формата "клиент-сервер", основанная на сети Ethernet с использованием протокола обмена TCP/IP и с применением специализированных сетевых ОС. При помощи данного уровня обеспечивается полноценная связь между основным сервером и различными рабочими операторскими станциями. Управление ИСБ, которое предусматривает контроль над всеми устройствами, включая СКУД, пожарные системы и многие другие, обеспечивается при помощи специального программного обеспечения. Причем для небольших объектов предусматривается даже возможность применения всего одного компьютера. Также стоит отметить, что на верхнем уровне обеспечиваются связь и параллельный контроль над удаленными объектами, а современные возможности оборудования позволяют передавать данные по разным каналам связи, что позволяет создать на базе ИСБ полноценные комплексы мониторинга безопасности для объектов на большом расстоянии.

Второй уровень состоит из локальных контроллеров, представляющих собой основные элементы управления. Через них контролируются пожарные системы и все остальные. Каждое локальное устройство должно обеспечивать выполнение наиболее важных задач в своей отдельной зоне даже в том случае, если будет нарушена связь с верхним уровнем. Чтобы обеспечить связь между однородными устройствами, применяется интерфейс RS485 или же какие-то другие, обеспечивающие возможность построения полноценных сетей промышленного уровня, отличающихся достаточной скоростью обмена информацией, а также защитой от помех. Связь между верхним и вторым уровнями может обеспечивать через какой-то определенный посредством подключения его к серверу. В некоторых ИСБ, где используется и управления доступом), а также другие средства защиты, присутствует возможность прямого выхода на верхний уровень через протокол TCP/IP.

На третьем уровне находятся адресные сетевые устройства, подключенные к каждому отдельному контроллеру, и здесь также в преимущественном большинстве случаев принято использовать интерфейс RS485. Общее количество сетевых устройств, которые можно подключить к какому-либо контроллеру, может достигать 256. При этом номенклатура их является довольно разнообразной, начиная от стандартных расширителей для подключения специализированных радиальных ШС и заканчивая сложными контроллерами третьего уровня. К примеру, это устройства управления пожаротушением или же модулями, которые подключают адресно-аналоговые пожарные извещатели.

Четвертый же уровень включает в себя всевозможные извещатели и оповещатели ОПС, исполнительные элементы СКУД (система контроля и управления доступом), а также устройства контроля специализированного оборудования, датчики и множество других устройств. В преимущественном большинстве случаев на этом уровне принято использовать довольно специфические и нестандартные протоколы и интерфейсы.

Технические возможности, которые имеют современные ИСБ, в которых используется линия видеонаблюдения и еще целый ряд другого оборудования, позволяют определять также и последующие перспективы их развития, возможность интеграции с какими-либо другими средствами автоматизации, а также расширения общего числа видов и количества угроз, защита от которых достигается с их помощью. Тенденция последующей интеграции представляет собой объединение имеющейся ИСБ с различными устройствами управления и автоматизации инженерных систем объекта, что непосредственно связано с понятием «интеллектуальное здание».

Что оно собой представляет?

Интеллектуальное здание представляет собой комплекс, включающий в себя организационные, инженерно-технические, проектные и программные решения, использующиеся для формирования полноценной информационно-управляющей инфраструктуры. Она призвана обеспечивать наиболее эффективную и гибкую технологию обслуживания конкретного объекта, а также максимально точно отвечающую основным потребностям его владельцев в плане обеспечения безопасности. Здесь может использоваться СКУД, линия видеонаблюдения, а также целый ряд другого специализированного оборудования, которое позволяет максимально автоматизировать и модернизировать систему безопасности.

Основным его назначением является обеспечение эффективной работы любых инженерно-технических систем, сохранение энергии, а также обнаружение, предотвращение и максимально оперативное устранение любых возникающих чрезвычайных ситуаций, которые могут возникнуть в процессе эксплуатации объекта, предельно снижая последствия возможного урона.

Где это используется?

Сегодня интегрированная техническая система безопасности формата «интеллектуальное здание» в преимущественном большинстве случаев встречается на офисных и жилых объектах. Их внедрение для промышленных и производственных объектов открывает возможности создания таких комплексов, в которых процедура или же главного функционального назначения охраняемого объекта непосредственно связана с обеспечением безопасности не только самого сооружения, но и пребывающих в нем людей от самых разных видов угроз, которые могут возникнуть на нем в процессе работы. Взаимосвязь между различными системами жизнеобеспечения в данном случае позволяет максимально экономично и эффективно обеспечивать выполнение функциональных задач. Сами по себе они представляют собой полноценные автоматизированные комплексы управления жизнеобеспечением, функционированием и безопасностью объекта.

Как происходит интеграция?

Интегрированные комплексные системы безопасности создаются в несколько этапов, в качестве основных среди которых стоит выделить:

- монтаж;

- проектирование;

- проведение ;

- сдача заказчику в прием.

Любой объект, на котором используются средства охранной сигнализации и другие элементы системы безопасности, рассматривается как абсолютно уникальный, благодаря чему каждая создаваемая профессионалами структура представляет собой единичный экземпляр, который снова и снова создается под разные объекты.

Ключевые особенности

Стоит отметить, что в процессе создания любой системы учитываются соответствующие положения действующего законодательства и стандартов в сфере создания подобных изделий. В частности, стандартами устанавливается порядок согласования, разработки и дальнейшего утверждения технической документации и технического задания, а также точный порядок производства, контроля, установки, сдачи и приема в эксплуатацию различных изделий единичного производства или же их отдельных элементов. При этом нужно правильно понимать, что охранные датчики и другое оборудование могут окончательно собираться, налаживаться, испытываться и доводиться только на непосредственном месте эксплуатации в комплексе определенного производственного объекта.

Проектирование

Наиболее важная роль в процессе создания отводится процедуре проектирования, так как именно на данном этапе осуществляется закладывание всех необходимых качественных характеристик. Отдельное внимание следует уделить тому, что в процессе проектирования одним из наиболее важных вопросов можно назвать выбор конкретных технических средств, из которых в конечном итоге будет создаваться интегрированная система управления безопасностью.

Под в данном случае подразумеваются различные изделия, а также в общем вся система как продукция единичного производства, которая для каждого отдельного объекта создается посредством проведения проектирования, установки, наладки и последующей сдачи в эксплуатацию.

Основные сложности

В любом случае ИСБ представляет собой чрезвычайно сложную техническую структуру, поэтому в процессе ее создания приходится использовать специализированное оборудование, которое отличается не только своим функциональным назначением, но еще и некоторыми особенностями производства. Классификация защитных комплексов является достаточно разнообразной, и каждый из них предусматривает свои особенности, преимущества и недостатки.

При этом стоит отметить, что всегда появляется проблема совместимости оборудования, которая включает в себя два основных элемента:

- Задача обеспечения правильного взаимодействия устройств в различных подсистемах, которые были объединены в ИСБ.

- Совместимость устройств, изготовленных разными производителями.

Нужно правильно понимать, что все эти задачи должны полностью решаться, пока интегрированные системы пожарной безопасности и другие находятся на Ведь в этот момент их еще можно оптимизировать в пределах выбора способа интеграции.

Принципы

Принципы проектирования в основном определяются выбранным способом интеграции, от которого зависит также классификация ИСБ. Сами же принципы можно распределить на основные четыре уровня:

- На проектном уровне система представляет собой объединение разнообразного оборудования, которое не предназначается специально для создания ИСБ.

- На программном уровне имеет место объединение устройств различных производителей. При этом основываются на специально разработанном с целью интеграции программном продукте, а также на управлении системой на базе ПЭВМ общего назначения.

- На аппаратно-программном уровне объединяются специализированное оборудование интегрированной системы безопасности и программного продукта определенного производителя, управление системой на основе ПЭВМ общего назначения.

- На аппаратном уровне объединяется программный продукт и устройства конкретного производителя, а управление системой осуществляется без необходимости применения ПЭВМ общего назначения, основываясь на высокопроизводительных специализированных контроллерах, а также ЛВС на их базе.

Видеонаблюдение

Интеграция подсистемы видеонаблюдения представляет собой отдельную тему. Всего существует три основных варианта такого внедрения:

- На проектном уровне. Системы объединяются еще в процессе проектирования для каждого отдельного объекта, причем работа доверяется проектно-монтажным фирмам, называющимся условно «системными интеграторами».

- На программном уровне. Для объединения подсистем применяется специализированное программное обеспечение, которое разрабатывается и поставляется в качестве самостоятельного продукта.

- На аппаратно-программном уровне. Разработка программных и аппаратных средств осуществляется в рамках одной системы, благодаря чему достигаются наиболее оптимальные характеристики, потому что весь процесс разработки в основном сосредотачивается в одних руках, а вся система поставляется с наличием производственной гарантии.

При этом все эти варианты имеют общий недостаток - применение на верхнем уровне управления стандартных персональных компьютеров общего назначения.

Аппаратная платформа

На сегодняшний день аппаратную платформу интеграции можно назвать относительно новым направлением развития основных принципов построения ИСБ. В процессе разработки этого направления изначально ставилась задача полностью устранить различные недостатки прочих методов, то есть обеспечить полный отказ от применения в ИСБ на любых уровнях стандартных ПЭВМ общего назначения.

Аппаратная технология интеграции основывается на оборудовании, которое не предусматривает необходимости участия ПЭВМ, но при этом позволяет добиться максимального быстродействия и надежности используемой системы.

аспирант кафедры теории и истории государства и права Тамбовского государственного университета имени Г.Р. Державина

Аннотация:

В настоящей статье анализируется система принципов обеспечения общественной безопасности Российской Федерации, установленная федеральным законом «О безопасности». Автор приводит сравнение указанных принципов с аналогичными принципами, установленными ранее действовавшим законом.

Ключевые слова:

Национальная безопасность, общественная безопасность, принцип, ФЗ «О безопасности», Россия, РФ.

С точки зрения философии, «принцип» есть центральное понятие, основание системы, представляющее обобщение и распространение какого-либо положения на все явления той области, из которой данный принцип абстрагирован . Согласно общепринятой {1} концепции в отечественном правоведении принципы права выражают главное, основное в праве, тенденции его развития, то, на что право должно быть ориентировано, устремлено . Иными словами, принципы права – основные идеи, основополагающие начала в праве.

Следует отметить, что правовой принцип есть выражение развитой правовой доктрины. Так, по мнению Т.В. Кашаниной, «принципы права в отличие от правовых предписаний модального характера (конкретных юридических норм) больше зависят от состояния правовых знаний. Они возникают лишь на определенном этапе развития права, непосредственно связанном с появлением развитого юридического мышления, то время как нормы-предписания возникают еще в древности, стихийно, в ходе повседневной практической деятельности людей» .

Принципы обеспечения безопасности содержатся в Федеральном законе «О безопасности». Безусловно, они относятся к обеспечению национальной безопасности, однако распространяются на сферу обеспечения общественной безопасности, поскольку последняя входит в систему национальной безопасности.

Закон Российской Федерации «О безопасности» 1992 года определял в качестве принципов обеспечения безопасности в Российской Федерации:

1) законность; 2) соблюдение баланса жизненно важных интересов личности, общества и государства; 3) взаимную ответственность личности, общества и государства по обеспечению безопасности; 4) интеграцию с международными системами безопасности .

Новый Федеральный закон «О безопасности» устанавливает следующие принципы обеспечения безопасности в Российской Федерации:

1) соблюдение и защита прав и свобод человека и гражданина;

2) законность; 3) системность и комплексность применения федеральными органами государственной власти, органами государственной власти субъектов Российской Федерации, другими государственными органами, органами местного самоуправления политических, организационных, социально-экономических, информационных, правовых и иных мер обеспечения безопасности; 4) приоритет предупредительных мер в целях обеспечения безопасности; 5) взаимодействие федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации, других государственных органов с общественными объединениями, международными организациями и гражданами в целях обеспечения безопасности .

Таким образом, в новом Федеральном законе «О безопасности» законодателем были существенно изменены основные принципы обеспечения безопасности, что, на наш взгляд, может и должно сказаться на всей системе обеспечения национальной безопасности в России на современном этапе.

Первым в иерархии принципов является соблюдение и защита прав и свобод человека и гражданина. Отметим, что В.М. Редкоус еще в 2008 году писал о необходимости включения данного принципа в систему принципов обеспечения безопасности . Позиция законодателя объясняется тем, что данный принцип установлен в развитии конституционной нормы о том, что человек, его права и свободы являются высшей ценностью. Более того, данный принцип закреплен также и на международном уровне: во Всеобщей декларации прав человека 1948 г., а также Европейской конвенции о защите прав человека и основных свобод. Следует подчеркнуть, что данный принцип установлен в ряде других федеральных законах , , в том числе – в сфере обеспечения различных видов безопасности , .

Особую важность данный принцип имеет в разрезе ст. 55 Конституции, согласно которой государство праве ограничивать некоторые права и свободы для устранения угроз безопасности. В этой связи данный принцип, так или иначе, служит защитой от такого ограничения прав человека, которое не соотносимо с реальными угрозами безопасности. Примером такого ограничения может служить, в частности программа слежки, внедренная Агентством национальной безопасности США после событий 11 сентября 2001 года, которая не была бы известной без разглашения ее деталей бывшим сотрудником ЦРУ Э. Сноуденом .

В данном ключе Д.В. Ирошников предлагает включить в список принципов обеспечения безопасности принцип «ограничения прав и свобод человека и гражданина в случаях возникновения реальной угрозы государственной безопасности», с ключевым словом «реальная угроза». По мнению исследователя «данный принцип будет являться гарантией от необоснованного ограничения прав и свобод человека и гражданина из-за мнимых (выдуманных) угроз государственной безопасности, так как данные случаи имели место в истории нашей страны» .

Вторым в иерархии принципов обеспечения безопасности следует принцип законности. Принцип законности – конституционный общеправовой принцип, который без преувеличения можно отнести к любой сфере общественной жизни. Принцип законности предполагает соблюдение законов и иных нормативных правовых актов всеми субъектами права. С обеспечением безопасности принцип законности связывает М.П.Стетюха: « Законность составляет основу порядка в государстве и гармонии в обществе, через законность формируется правопорядок и обеспечиваются права и свободы, безопасность граждан» .

Далее следует принцип системности и комплексности политических, организационных, социально-экономических, информационных, правовых и иных мер обеспечения безопасности . Это новое принципиальное требование, которое свидетельствует, во-первых, о росте серьезности угроз национальной безопасности страны в современном мире, а во-вторых, - о понимании законодателем, что в нынешних условиях, только совместными усилиями всех государственных и общественных структур и при реализации всего комплекса мер обеспечения безопасности возможно обеспечить надлежащий уровень безопасности .

Данный принцип подразумевает, что меры по обеспечению безопасности должны проводиться в рамках комплексной системы мер, сочетающих в себе политические, организационных, социально-экономические, информационные, правовые, и иные меры обеспечения национальной безопасности в целом и ее видов.

Следующий принцип закрепляет приоритет предупредительных мер в целях обеспечения безопасности. Здесь имеет смысл указать, что еще в в 2006 году в связи с принятием федерального закона «О противодействии терроризму» в законодательстве центральное понятие «борьба с терроризмом» сменилось более широким понятием «противодействие терроризму», кототрое включает в себя борьбу с терроризмом как один из элементов (помимо предупреждения терроризма и минимизацией и ликвидацией последствий его проявлений). Закрепление применения предупредительных мер (не просто применения, а именно приоритета данных мер по отношению к другим) как принципа обеспечения безопасности прежде всего обусловлено тем, что профилактика в целях предупреждения опасности в любой сфере деятельности человека обладает исключительной важностью .

Заключительный принцип обеспечения безопасности - взаимодействие федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации, других государственных органов с общественными объединениями, международными организациями и гражданами в целях обеспечения безопасности. Следует отметить, что в науке уже имело место предложение дополнения закона подобным принципом (в авторской редакции он звучал как принцип «взаимозависимости деятельности общественных объединений по содействию безопасности на федеральном уровне и безопасности конкретного региона» . В ранее действовавшем законодательном акте данный принцип раскрывался через два принципа: принцип интеграции с международными системами безопасности и принцип взаимной ответственности личности, общества и государства по обеспечению безопасности. Последний неоднократно справедливо критиковался исследователями. Так, по мнению Д.В. Ирошникова «словосочетание «взаимная ответственность» характеризует отношения в статике, то есть представляет собой некий постулат о наличии у личности, общества и государства некой ответственности по обеспечению безопасности. Новый принцип через категорию «взаимодействие» указывает на отношения в динамике: через действия граждан, общественных объединений, а также государственных органов, направленных на осуществления взаимодействия между ними» . Кроме того, В.М. Редкоус писал о необходимости заменить в закрепленном в законе «О безопасности» 1992 г. слово «личность» на словосочетание «человек и гражданин». По его мнению, это будет в большей степени отвечать духу и букве Основного закона России .

Нам представляется целесообразным рассмотреть проблемы реализации принципа взаимодействия органов государственной власти с общественными объединениями в целях обеспечения безопасности, поскольку именно для общественной безопасности этот принцип представляет особый интерес, ибо здесь общество и общественные объединения выступают не только как объект, но и одновременно как субъект обеспечения общественной безопасности. На этот счет справедливо отмечает И.Л. Шершнев, что «наряду с деятельностью государства по обеспечению безопасности важно развивать общественную систему безопасности, которая органично дополнит пространство обеспечения национальной безопасности и активизирует общественные силы, объединения и негосударственные организации в этой области» .

Причиной создания общественных организаций, целью которых является обеспечение безопасности в науке считается то, что «государственные органы, призванные обеспечить безопасность в различных сферах, сами отчасти дезорганизованы и в сегодняшней ситуации неспособны полностью справиться со всем многообразием задач обеспечения безопасности. Остро чувствуя свою незащищенность, общество напрямую, без посредничества государства, пытается предпринять шаги в плане обеспечения собственной безопасности» .

Необходимо отметить, что учеными предлагалось даже принять Федеральный закон «О деятельности общественных объединений в сфере обеспечения безопасности» , что, на наш взгляд, весьма спорно, в рамках его соотношения с иными законодательными актами, регулирующими данные вопросы. Да и целесообразность принятия отдельного федерального закона в целом вызывает сомнения.

Необходимо отметить, что в рамках организационных мер совершенствования негосударственной системы обеспечения безопасности В.Н. Королев предлагает создать орган (Лигу, Ассоциацию, Союз) для координации деятельности общественных объединений в сфере обеспечения национальной безопасности. По его мнению «Национальный антитеррористический комитет» мог бы взять на себя «координацию деятельности институтов гражданского общества по противодействию внутренним и внешним угрозам» . При этом автор указывает на трудности в практическом объединении большинства негосударственных структур на федеральном уровне в Союз или Лигу и предлагает «объединить руководителей этих организаций под эгидой квалифицированных государственных ведомств, например, Совет Безопасности, Национального антитеррористического комитета проповедуя национально-менеджерскую организацию» . Исследователь разработал целый комплекс мер, который включает следующие элементы: «получение от руководителей общественных объединений полных данных… о физических и юридических лицах, которые находятся в их коммерческих интересах», «проверка по учетам ФСБ России и МВД России данных физических и юридических лиц» с целью создания единого «банка данных» .

Согласимся с мнением Д.В. Ирошникова, который называет данные меры спорными по следующим основаниям.

Во-первых, задача подвести под координацию единого органа огромное количество общественных объединений, осуществляющих свою деятельность по различным направлениям (экология, экономика, пожарная охрана и т.п.) представляется практически неосуществимой на практике.

Во-вторых, достаточно дискуссионный вопрос о том, нужна ли такая координация. Ведь мы говорим о взаимодействии отдельных органов государственной власти с отдельными общественными объединениями в целях обеспечения безопасности. При этом основную роль субъекта обеспечения безопасности играют все-таки госорганы, а общественные объединения лишь содействуют данной деятельности. Встает вопрос, если взаимодействие данных субъектов активно осуществляется, при этом принося пользу обоим, нужен ли координирующий орган?

В-третьих, создание координирующего органа может нарушить принципы добровольности и самоуправления, вытекающие из определения понятия «общественное объединение», содержащегося в действующем законодательстве.

В-четвертых, Национальный антитеррористический комитет, предлагаемый автором как вариант координирующего органа –слишком узко специализированная организация для координации широкого спектра общественных объединений, так или иначе задействованных в обеспечении безопасности (например, в сфере экологической безопасности).

В-пятых, касаемо комплекса мер, в числе которых передача информации в «органы», следует отметить, что здесь автор уже переходит от взаимодействия к некой интеграции, слиянию негосударственных структур и их руководителей и спецслужб. Кроме того, сразу встает вопрос о защите персональных данных и иной, охраняемой законом информации .

Сегодня можно привести ряд примеров, демонстрирующих активное взаимодействие государственных органов с общественными объединениями в целях обеспечения различных видов национальной безопасности.

В частности, нельзя не отметить Межрегиональную общественную организацию «Общественная академия национальной безопасности», инициатива создания которой поддержана и одобрена Аппаратом администрации Президента РФ, Аппаратом Совета Безопасности РФ. Деятельность Академии курируется администрацией Президента РФ . Направления деятельности академии включают широкий спектр вопросов обеспечения различных видов безопасности.

Под эгидой Общероссийского союза «За гражданское общество, законность и правопорядок» действует «Национальный гражданский комитет по взаимодействию с правоохранительными, законодательными и судебными органами», который, в частности явился инициатором подписания Общественного Договора об обеспечении национальной и общественной безопасности на Российском Форуме в г. Нижний Новгород (2003 г.) .

Кроме того, в настоящее время действует Московская городская организация Российского Союза негосударственных охранных, детективных, учебных, технических, юридических, информационно-аналитических предприятий и служб безопасности (МГО РСПБ), которая объединяет на основе общих профессиональных интересов субъектов, имеющих отношение к обеспечению комплексной безопасности предпринимательства и личности .

Нельзя не отметить инициативу воссоздания в некоторых регионах России народных дружин. По словам генерал-полковника полиции Н.А. Овчинникова «Фактически народные дружины уже давно действуют во многих регионах. Всего на территории России - более 34 тысяч общественных формирований правоохранительной направленности, в них числится более 363 тысяч человек. С участием дружинников в год раскрывается около 40 тысяч преступлений и выявляется свыше 400 тысяч административных правонарушений» .

Необходимо особо подчеркнуть важность принятия Федерального закона от 6 мая 2011 года №100-ФЗ «О добровольной пожарной охране» , который регулирует деятельность общественных организаций, основной уставной целью которых является участие в осуществлении деятельности в области пожарной безопасности и проведении аварийно-спасательных работ, таких, например, как Всероссийское добровольное пожарное общество . Эта деятельность особенно актуальна в связи с крупными лесными пожарами 2010 года.

Таким образом, активное сотрудничество государственных органов с общественными организациями с учетом их обоюдной заинтересованности должно дать положительные результаты в деятельности по обеспечению различных видов безопасности.

В рамках нового федерального закона «О безопасности» законодатель отказался от принципа соблюдения баланса жизненно важных интересов личности, общества и государства, который неоднократно подвергался обоснованной критике в юридической науке. В.М. Редкоус на этот счет имел следующее мнение: «Реализация принципа обеспечения баланса интересов личности, общества и государства внутри страны является весьма проблематичным явлением в силу сложности реального установления такого баланса» . С.Ю. Чапчиков обосновывает исключение данного принципа процессом демократизации общественной жизни, что отражает приоритет интересов личности .

Рассмотрев принципы обеспечения безопасности, следует оговориться, что это законодательно закрепленные руководящие идеи обеспечения национальной безопасности. Безусловно, они будут распространяться и на сферу обеспечения общественной, государственной, экономической, информационной и иных видов безопасности. А поскольку национальная безопасность весьма многогранна и имеет множество различных видов и подвидов, то нам представляется логичным выработка своих принципов обеспечения для различных видов национальной безопасности при условии действия базовых принципов (подобие общеправовых и отраслевых принципов, которые дополняют друга в процессе правового воздействия). В частности, Д.В. Ирошников предлагает принцип обеспечения государственной безопасности, который весьма спорно можно включить в федеральный закон и отнести его ко всей системе национальной безопасности. По нашему мнению, чтобы избежать каких-либо противоречий возможно установить свои «узкие» принципы обеспечения того или иного вида национальной безопасности и прописать их в стратегиях, концепциях, доктринах, принимаемых по данным видам национальной безопасности.

Интегрированные системы безопасности - принципы построения и возможности.

Бурное развитие современных технических средств безопасности и расширение выполняемых ими функций позволяет эффективно противодействовать внешним угрозам. В то же время усложняется процесс управления, увеличивается число управляющих устройств и, как следствие, растет нагрузка на службу безопасности. Сегодня решение всего комплекса задач по обеспечению безопасности объекта подразумевает наличие значительного объема работы по учету, контролю и статистической обработке информации. Часть наиболее трудоемких функций в этой области можно и нужно передать электронной системе безопасности.

Безопасность объекта, как правило,обеспечивается несколькими системами: охранной и пожарной сигнализации (ОПС), теленаблюдения (CCTV) и системой контроля управления доступом (СКУД). В этот "классический" набор также могут входить: система периметральной охраны, активного пожаротушения, инженерно-технические подсистемы обеспечения жизнедеятельности здания и др.

Каждая из этих систем в отдельности отвечает за свой участок работы в соответствии с решаемыми задачами, заложенными в нее на этапе проектирования. К сожалению, вследствие их узкой направленности могут возникать противоречия при решении конкретных ситуаций на объекте, приводящие к серьезным проблемам:

Потере эффективности и оперативности действий службы безопасности, перегруженной большим количеством "разнокалиберных" управляющих терминалов;

Усложнению специализированных устройств управления в связи с появлением новых функций;

Несогласованности в работе различных подсистем;

Возможной выдаче подсистемами взаимоисключающих команд.

Современные ИСБ представляют собой аппаратно-программные комплексы с общей базой данных - единым информационным полем. В качестве устройств управления используются компьютерные терминалы со специализированным программным обеспечением.

Благодаря слиянию отдельных подсистем и применению компьютера в качестве универсального устройства управления достигается:

Автоматизация простейших действий и реакций на внешние события – рутинную работу берет на себя электроника, обеспечивающая мгновенную реакцию на возникшее событие;

Снижение влияния человеческого фактора на надежность системы;

Взаимодействие аппаратуры разного назначения, исключающее противоречивые команды благодаря гибкой системе внутренних приоритетов;

Упрощение процесса управления;

Разграничение прав и доступа к информации;

Повышение степени защиты от несанкционированного доступа к управлению;

Общее снижение затрат за счет исключения дублирующей аппаратуры;

Повышение степени эффективности каждой из подсистем и пр.

В качестве базовых функций современных ИСБ можно указать следующие:

Разграничение полномочий, регистрация и документирование проходов персонала в служебные помещения;

Раздельная постановка и снятие с охраны каждой зоны или группы зон (в том

числе и автоматически по чтению электронной карты);

Дистанционный видеоконтроль и видеорегистрация с сохранением базы данных

видеофрагментов;

Документирование всех событий в системах с возможностью оперативного

получения различных отчетов по заданным параметрам фильтрации (как в СКУД, так и в ОПС);

Документирование действий персонала с целью предупреждения актов

саботажа;

Возможность оперативного вмешательства в работу системы;

Возможность управления инженерными коммуникациями;

Сохранение основного функционала каждой из подсистем при нарушении связи

между ними.

Способы интеграции

В реальных системах наиболее распространены три типа интеграции: на уровне "сухих контактов", на системном уровне и смешанный тип.

Первый вид интеграции – наиболее простой распространен в небольших системах. Фактически это интеграция на физическом уровне, при которой релейные выходы какой-либо из подсистем (например, ОПС), связываются со входами другой подсистемы (например, теленаблюдения).

Принцип прост: сработало реле (по команде охранного датчика), включилось устройство (мультиплексор включил телекамеру).

Интеграция на программном уровне

обычно подразумевает возможность управления подсистемами ИСБ с помощью команд с компьютерного терминала, используя какой-либо коммуникационный протокол (например, RS-232 или RS-485). Имея единую базу данных, а также гибкий универсальный инструмент управления в виде компьютера и программного обеспечения, можно задавать сложные иерархические связи между подсистемами безопасности. Данный тип интеграции позволяет использовать в одной системе оборудование не только разного назначения, но и различных производителей. Этим достигается повышенная гибкость при конфигурировании конкретной ИСБ, адекватность затрат и угроз.

Недостатком метода является его уязвимость из-за программного механизма интеграции, а достоинством – гибкость, возможность конфигурирования сложных крупных систем и интеграция в ИСБ уже установленного на объекте оборудования. На крупных и распределенных объектах обычно используют данный тип интеграции, снижая недостатки за счет использования подсистем с возможностью автономной работы и применяя для некоторых из подсистем глубокую аппаратную интеграцию на уровне протокола.

Аппаратная интеграция

на уровне протокола обычно используется в различных подсистемах ИСБ одного производителя (поскольку требуется глубокое знание аппаратной части и протокола обмена оборудования на уровне разработчика системы). Обычно это характерно для подсистем СКУД и ОПС, логика работы которых сильно взаимосвязана. При этом охраняются внутренние логические связи подсистем и их функции даже в случае отключения компьютера, но отсутствует гибкость, появляется привязка к одному производителю и невозможность интеграции оборудования сторонних компаний.

Надо также отметить, что вероятность наличия в производственной линейке данного производителя всех требуемых на объекте подсистем довольно низка (нельзя предусмотреть все).

Для интеграции смешанного типа характерно применение в менее значимых местах интеграции на уровне "сухих контактов"; для подсистем, требующих глубокого уровня взаимодействия, – интеграция на уровне протокола и работа с подсистемами сторонних производителей с использованием программной интеграции.

СКУД и охранная сигнализация

Как правило, СКУД выполняет в ИСБ главенствующую роль, поскольку обладает наиболее мощной и развитой встроенной логикой. Данная подсистема непосредственно связана с компьютерными терминалами управления. Наиболее важные функции СКУД:

Управление процессом доступа в соответствии с заранее присвоенными

полномочиями;

Регистрация факта прохода с привязкой ко времени;

Возможность управления процессом доступа в отдельные помещения;

Автоматизация действий и реакций.

Применение электронных СКУД не исключает участие человека в процессе управления. Охранная сигнализация наиболее часто интегрируется с СКУД на уровне протокола (самом глубоком уровне), поскольку охрана помещений тесно связана с правом прохода в них людей.

Наиболее типичный пример подобной интеграции – снятие с охраны помещения при проходе в него человека с соответствующими полномочиями.

Пример.

Подсистема СКУД зарегистрировала факт нарушения сотрудником Ивановым времени прохода в помещение бухгалтерии, после которого обнаружилась пропажа важных документов. Факт несанкционированного прохода был также задокументирован системой теленаблюдения, получившей сигнал от СКУД. Подтверждение разрешения на проход поступило от дежурного оператора ИСБ. В итоге на рабочем месте Иванова обнаружены пропавшие документы, и он уволен. Дежурный оператор службы безопасности получил строгий выговор с понижением полномочий в управлении системой.

Интеграция с системой теленаблюдения (CCTV)

В ИСБ подсистема теленаблюдения существенно повышает свою эффективность, поскольку становится возможным активирование камер теленаблюдения по событиям в подсистемах СКУД и ОПС.

Пример.

Сработала система пожарной сигнализации. На управляющий монитор автоматически выводится план объекта с указанием сработавшего пожарного датчика. одновременно подается звуковой сигнал тревоги и команда на запись изображения с ближайшей камеры с одновременным выводом данного изображения на монитор. В случае отсутствия команды со стороны оператора в течении нескольких секунд (заснул, отошел и т.д.) ИСБ автоматически выдает команду подсистеме СКУД на разблокирование всех дверей по пути эвакуации из указанного помещения.

Фактически в ИСБ охранник может обслужить значительно большее количество камер.

Простейший пример интеграции CCTV со СКУД – режим "спецконтроль", при котором чтение карты на считывателе СКУД сопровождается выводом на компьютер фотографии человека из базы данных с одновременной выдачей изображения с телекамеры. Охранник сличает два изображения и принимает решение о праве доступа. Следует отметить все возрастающее значение и число цифровых CCTV с записью изображения на жесткий ный цифровой видеорегистратор. В ИСБ применение цифровых CCTV позволяет реализовать новые полезные для службы безопасности функции, например:

Быстрый доступ к архиву видеофрагментов и привязка его к событиям в ИСБ;

Удобство хранения;

Работа с видеосервером по сети.

Программное обеспечение

Программное обеспечение является важнейшей частью ИСБ. Общие требования к нему таковы:

Удобный, графический интерфейс с планами объекта;

Возможность управления как отдельными объектами, так и всей системой;

Протоколирование событий (тревог, проходов в помещения и пр.) и действий

оператора в памяти компьютера;

Парольная защита прав доступа операторов;

Редактирование базы данных карт, запись в нее данных пользователя;

Автоматизация формирования списка сообщений системы для просмотра,

распечатки и анализа;

Учет рабочего времени;

Программирование реакций системы на внешние события.

Предпочтительным является использование отечественного программного обеспечения, поскольку его доработка под конкретные требования для зарубежных продуктов маловероятна. Современный программный комплекс (ПК) для управления ИСБ должен быть гибкой, настраиваемой, масштабируемой системой. Наиболее перспективными являются ПК, имеющие модульную структуру и мультиплатформенную архитектуру. Модульность, прежде всего, позволяет стандартизировать процесс разработки новых драйверов и упрощает их интеграцию в существующий ПК. Мультиплатформенность, в свою очередь, позволяет системе функционировать на самых разных аппаратно-программных платформах.

В наиболее "продвинутых" системах при выходе из строя или выключении отдельных узлов сети ранее выполняемые ими функции либо переносятся на другой узел, либо временно отключаются, но функционирование всей системы в целом не нарушается.

Дополнительным "козырем" может стать открытость ПК для сторонних разработчиков, когда заказчику предоставляется возможность разработки собственных драйверов оборудования.

Автономная работа

Поскольку компьютер является наиболее уязвимой частью ИСБ, важным элементом ее функционирования является возможность работы подсистем в автономном режиме с сохранением основных функций. Поскольку многие современные ИСБ строятся на основе аппаратуры СКУД, целесообразным представляется программирование наиболее важных действий системы на уровне контроллера СКУД.

Важным аспектом живучести ИСБ является возможность полностью автономной работы каждой из подсистем при серьезных повреждениях управляющего центра. В связи с этим целесообразно иметь минимально необходимое количество аппаратных терминалов управления подсистемами, обеспечивающих функции управления до момента восстановления главного управляющего центра.

Ключевые возможности ИСБ

Централизованное управление всем комплексом систем безопасности, возможность дистанционного мониторинга позволяют оператору составить максимально полную картину функционирования объекта и состояния его подсистем, что дает возможность принять правильное решение.

Тесное взаимодействие подсистем

В современной ИСБ можно запрограммировать логику работы системы с учетом сложных комбинаций сигналов от различных подсистем. За счет этого можно добиться существенного сокращения времени реакции на события, предоставив право решения в конкретных случаях электронике, а также снижения влияния человеческого фактора за счет автоматизации действий и реакций.

Протоколирование событий

Регистрация и документирование всех действий оператора и работы отдельных подсистем позволяет совершенствовать работу ИСБ, а также обеспечивает необходимым рабочим материалом должностных лиц, ответственных за безопасность объекта. На основе анализа данных материалов можно реально оценить правильность работы персонала, установить факты противоправных действий, зарегистрировать тревоги и факты несанкционированного доступа.

Пример.

Сработала система охранной сигнализации. На управляющем мониторе выводится план объекта с указанием конкретного охранного датчика, который выдал сигнал. Оператор (на том же мониторе) выводит изображение от ближайшей камеры теленаблюдения и визуально контролирует ситуацию. В случае ложного срабатывания тревога отменяется. Получаем адекватную реакцию на тревожную ситуацию. Необходимо провести диагностику датчика и в случае неисправности заменить его.

Необходимо все же отметить, что

наиболее важная часть любой системы безопасности – ее персонал и работа ИСБ зависит, прежде всего, от профессионализма сотрудников службы безопасности.

Некачественная подготовка персонала может свести на нет любые технические достоинства. Нельзя забывать об этом важнейшем факторе.