Основные ключевые понятия в области безопасности жизнедеятельности безопасность. Внутренние угрозы России - ОБЖ: Основы безопасности жизнедеятельности Примеры из жизни вашего региона дополняющие

В современном мире в свете последних событий, все чаще поднимаются темы, объясняющие факторы риска и в целом все военные угрозы национальной безопасности России. Чтобы рассмотреть эту проблему шире, необходимо для начала разобраться с самим понятием. Удовлетворение любых национальных интересов в современном мире происходит благодаря обоюдному и взаимному действию стран, находящихся на мировой арене при содействии сил непосредственно внутри страны. Такие отношения находятся на грани сотрудничества и противоборства - одновременно. можно рассматривать такое положение дел, как обыкновенную борьбу за выживание. Поэтому, так или иначе, но страны должны учитывать обоюдные интересы. Но при несоблюдении правил игры или наплевательском отношении одного государства к другому это может быть расценено, как угроза безопасности или целостности государства, как минимум в экономическом плане.

Что такое угроза безопасности

Таким образом, военные угрозы национальной безопасности России могут быть определены, как косвенные или прямые возможности нанесения рисков свободе, конституционным правам, территориальной ценности, уровню и качеству жизни граждан, развитию, безопасности и обороне государства.

Такие столкновения на почве удовлетворения своих национальных интересов и являются первым шагом к проблемам, связанным с безопасностью. Так выглядит трактовка понятия, но исходя из этого, нужно отметить следующее. При отсутствии национального интереса угрозы как таковой не существует, таким образом, это может быть классифицировано как опасность, которая сама по себе может появиться не только вследствие деятельности человека, но и природных, техногенных и стихийных катастроф.

Классификация угроз

Перед тем как рассмотреть, насколько национальная безопасность РФ крепка и откуда необходимо ожидать опасность, стоит разобрать виды угроз.

Потенциальная угроза всегда рассматривается во время разработок и создания любой программы. Несмотря на план и его направленность, такие риски должны обязательно просчитываться. В это же время непосредственные угрозы требуют немедленного задействования специальных систем и «рычагов» для кризисного принятия адекватной ответной меры. Чаще всего очагом таких проблем являются именно потенциальные угрозы. Источники могут иметь целенаправленный характер, для какой-то определенной цели и относительно географической направленности. Последние, в свою очередь, могут быть обусловлены не только внешними, но и внутренними источниками, о которых мы поговорим подробнее на конкретном примере.

Внутренние угрозы национальной безопасности России

На данный момент основные угрозы военной безопасности можно разделить на следующие:

- в обществе может являться одним из самых опасных рисков. Это так называемая бомба замедленного действия, которая может разорваться в любой момент, как только пропасть между богатыми и бедными достигнет критического предела. Отсюда следует рост напряженности в обществе, проституция, алкоголизм, наркомания, криминальная составляющая.

- Ресурсная ориентация, в данном примере нефть и газ, безусловно, позволяет иметь высокий доход для всего государства, но при этом, стоит отметить, что ни о каком устойчивом и стабильном экономическом росте речи и идти не может.

- Усиление разрыва роста экономики между разными регионами. В условиях, когда один регион живет лучше другого, разрушаются связи, и это однозначно не способствует интеграции между регионами.

- Криминогенная обстановка всего общества в России. В последнее время участились случаи нетрудового дохода, причем это может наблюдаться как среди обычного населения, так и верхушки власти, что сказывается на общей нестабильности и неустойчивости экономики. В такой ситуации вывести национальную экономику из сложившегося кризиса практически невозможно.

- Проблемы, связанные с уменьшением научно-технического потенциала, как основы роста экономики. На самом деле национальная безопасность РФ находится перед достаточно серьезной угрозой, из-за того, что в последнее время Россия не делала достаточного вклада в наукоемкие отрасли, поэтому необходимого научного потенциала просто нет.

- Сепаратистские взгляды отдельных территорий, что функционируют по принципу федеративного устройства.

- Межнациональная и межэтническая напряженность, которая в последнее время только усиливается.

- Демографический кризис и снижение физического здоровья населения.

Если рассматривать в купе все вышеприведенные угрозы безопасности, видно, что они достаточно тесно связаны. При возникновении одной может стать актуальной следующая, и так далее по цепочке. Ликвидация всех этих проблем необходима для того, чтобы обеспечить сохранение государственности. Но помимо внутренних угроз, особенное внимание стоит уделить и внешним.

Внешние угрозы национальной безопасности России

Что касается проблем извне, то тут все намного проще, и они кажутся более очевидными, так как в основном от их действия страдает вся страна целиком. Среди таких угроз можно отметить следующие:

- Международный терроризм.

- Уменьшение роли РФ в мировой политической и экономической жизни, из-за целенаправленных действий как конкретных государств, так и организаций (пример ОБСЕ и ООН).

- Территориальная экспансия относительно Китая и Японии.

- Постоянное увеличение военного присутствия НАТО.

- Размещение вблизи границ России военных сил, в частности США.

- Повсеместное распространение оружия массового поражения.

- Ухудшение отношений со странами СНГ, в частности Беларусью и Украиной.

- Кризис оборонного потенциала страны.

- Постоянное возникновение военных вооруженных противостояний вблизи границ и стран СНГ, яркий тому пример и военный переворот 2013-2015 гг.

- Ослабление позиции в сфере телекоммуникаций, из-за ряда стран, которые вкладывают в информационную войну просто колоссальные средства.

- Активизация на территории РФ иностранных организаций, шпионов и так называемой

Таким образом, внутренние и внешние угрозы обязательно требуют постоянного наблюдения для того, чтобы безопасность была под контролем.

Проявление угрозы со стороны США (Холодная война)

На самом деле, попытки проявления недружественного отношения со стороны США были постоянно, и об этом свидетельствует много фактов, и такие маневры от этой стороны будут продолжаться и далее. этой проблемы вряд ли можно найти, так как интересы РФ и Америки лежат в абсолютно разных плоскостях и понимании происходящего. Но, как уже успели отметить эксперты, Холодная война на самом деле не закончилась, а всего лишь был взят небольшой перерыв, чтобы с новой силой ударить по России.

Многое может пролить свет на последние шахматные рокировки в Восточной Европе и интерес Соединенных Штатов во всем этом. Несмотря на то что ЦРУ имеет 4 базы за пределами Америки, в планах, скорее всего, построить еще одну прямо у границ с Россией, а именно на Украине.

Как видно из последней ситуации в этой стране, украинские структуры некомпетентны, сумасбродны, лживы и ко всему прочему видны откровенные элементы неуважения ни к президенту России, ни к государству в целом. В случае если база ЦРУ будет открыта, то Америка сможет вести разговор с РФ, уже если не на повышенных, то на уверенных тонах. Таким образом, у границ появится опытная, высоко отлаженная структура, которая устанавливала свой порядок более чем в 40 странах.

Конфликт на Украине как прямая угроза

Затрагивая тему "врага у ворот", безусловно, стоит отметить, что военные угрозы национальной безопасности России стали критическими после конфликта на Украине, и это отмечают компетентные службы всего мира.

Итак, предположим, что в планах правительства самой «демократической» страны в мире (по версии ее же самой), действительно стоит строительство баз на Украине. Зачем это нужно и что это даст по факту? На самом деле ответ кроется не только в геополитическом контроле этого региона. Естественно, в этой стране первым делом будет создан специальный центр по подготовке радикалов и террористов, для того чтобы впоследствии они были переброшены в Россию для наведения беспорядков. В данном случае речь идет о тех молодых людях, которых идеологически обрабатывали еще с начала 90-х. Теперь практически большая половина дружественной, братской и когда-то единой страны в составе СССР считает Россию корнем всех бед и главным врагом, поэтому с радостью пойдет обучаться убивать врага на американские полигоны.

Радикалы и террористические организации

Не меньшей проблемой может быть отмечена угроза терроризма и радикализма. Первоочередной задачей таких организаций является обострение градуса напряжения, наведение хаоса, беспорядков и страха в обществе, необходимость раскачивать ситуацию и напрягать обстановку.

Как известно, прямых доказательств того, что США в промышленных масштабах создает террористов, достаточно много, но вот мировая общественность почему-то постоянно закрывает на это глаза (по непонятным причинам). В Афганистане это была Аль-Каида, и ее действия прямым образом были направлены против СССР. После распада необходимость в ней спала, а после был убит и двойной агент ЦРУ Усама Бен Ладен, как лишний и уже ненужный свидетель, но в СМИ он подавался как террорист №1.

Что мы видим в современном мире? Ливия, Сирия, Украина, а дальше кто? А следующей будет Россия, и поможет Америке в этом ИГИЛ. Таким образом, можно с уверенностью сказать, что угроза терроризма в основном идет только от одного «демократического» государства, которое под прикрытием ярого борца с этими структурами само и создает опасность.

НАТО

Несмотря на то что базы НАТО заполонили весь мир, прямые военные действия с РФ практически исключены. Поэтому со стороны этого блока военные угрозы национальной безопасности России близки к нулю. Об этом может говорить много фактов, и, конечно же, не последнюю роль играет Российский «ядерный кулак». Никто не хочет обрекать всю планету на смерть, а открытие Южного и Восточного фронта как раз может привести к этому. Конечно же, не исключается вероятность активного участия этого блока, если РФ все-таки сможет выдержать экономическую блокаду и санкции, но все же это опять-таки будет не открытая, а подпольная деятельность в подготовке боевиков, террористов и переброска их на территорию. Но, так или иначе, такие внешние военные угрозы, как можно смело расценивать, как потенциальные

Экономическая угроза (санкции)

В ходе последних событий, хочется понять, почему такая крупная, богатая и сильная страна страдает от намеренного экономического воздействия? А проблема в следующем, как говорится, «пришла беда, откуда не ждали». Современная Россия — это сырьевой придаток экономики, но только не собственной, речь идет про экспорт. Удар санкций был настолько спланированным и ощутимым, что были задействованы все мировые рычаги. Это и искусственное снижение цен на нефть со стороны арабских государств, и те ограничения, которая ввела Европа. Современная экономика РФ в большей степени игнорирует потребности гражданина, как и 20 лет назад. Современный бизнес сам по себе производит недостаточно, а зачастую просто торгует своим сырьем или, и того хуже, импортными товарами. Поэтому был сделан упор на самые уязвимые и жизненно необходимые отрасли. Это надо расценивать как толчок к перепрофилированию на восточный рынок, вот только не поздно ли, разве нельзя было предвидеть этот ход?

Современные угрозы

Безусловно, терроризм - угроза национальной безопасности России №1, но если посмотреть в недалекое будущее, то к этой проблеме может прибавиться еще несколько, не менее важных. Уже начиная с 2015 года, РФ может оказаться в самом центре схватки "насмерть" за природные богатства. Мир стал перестраиваться от многополярности к полицентризму, начался рост нестабильности, ожесточение конкуренции между новыми центрами силы. Современный мир вступает в один из самых сложных демографических, экологических и сырьевых периодов. Россия в этой ситуации - очень важный игрок, благодаря своему И никакая военная угроза не страшна лишь тогда, когда с тобой считаются как с равным, а в случае с Россией - когда боятся. Поэтому, сколько бы попыток для ослабления ее геополитических и географических позиций ни проводилось, все они будут сведены на нет. Но благодаря тому, что рост на сырьевое топливо постоянно растет, а газ и нефть, будут оставаться основными источниками энергии и иметь прогнозированную долю 84% до 2030 года, время России еще впереди. Единственная опасность в том, что РФ граничит с 16 государствами, которые то и дело стараются пересматривать свои границы.

Прогноз на будущее

Конечно, отношения Кремля с Брюсселем и Вашингтоном уже никогда не станут прежними. И в ответ на все угрозы НАТО, систем НПРО США, постоянных «цветных» революций в ряде постсоветских стран и у границ России правительство обновило доктрину, где говорится про обеспечение национальной безопасности государства. По этому документу, в ответ на действие сразу будет следовать противодействие, благодаря чему вся страна может спать спокойно и не волноваться за свое будущее.

1. Лекция 1: Введение в информационную безопасность компьютерных систем.

Вопросы:

1. Понятие и составляющие информационной безопасности.

2. Классификация угроз.

3. Примеры угроз.

1. Понятия и составляющие информационной безопасности.

Наше время – время глобальной информатизации общества.

В двадцать первом веке движущей силой и главным объектом всех отраслей человеческой деятельности становится информация, состояние каналов, сетей и безопасность серверов, которые будут основой экономического развития.

Справедлив афоризм: «Кто владеет информацией, тот владеет миром».

(«Он слишком много знал»).

По мере развития и усложнения средств, методов и форм автоматизации процессов обработки информации повышается зависимость общества от степени безопасности используемых им информационных технологий, от которых порой зависит благополучие и даже жизнь многих людей.

Некоторые современные формы бизнеса полностью базируются на сетевых технологиях (электронная торговля, IP-телефония, сетевое провайдерство и т.д.) и по этой причине особенно уязвимы.

Быстрое развитие информационных технологий не только предоставляет новые возможности по защите информации, но и объективно затрудняет обеспечение надежной защиты , если опираться только на программно-технические меры. Причин здесь несколько:

- повышение быстродействия микросхем, развитие архитектур с высокой степенью параллелизма позволяет методом грубой силы преодолевать барьеры (прежде всего криптографические), ранее казавшиеся неприступными;

- развитие сетей и сетевых технологий, увеличение числа связей между информационными системами, рост пропускной способности каналов расширяют круг злоумышленников, имеющих техническую возможность организовывать атаки;

- появление новых информационных сервисов ведет и к образованию новых уязвимых мест как «внутри» сервисов, так и на их стыках;

- конкуренция среди производителей ПО заставляет сокращать сроки разработки, что приводит к снижению качества тестирования и выпуску продуктов с дефектами защиты;

- навязываемая потребителям парадигма постоянного наращивания мощности аппаратного и программного обеспечения не позволяет долго оставаться в рамках надежных, апробированных конфигураций и, кроме того, вступает в конфликт с бюджетными ограничениями, из-за чего снижается доля ассигнований на безопасность.

Афоризм: «Действительно безопасной можно назвать только ту систему, которая выключена, отсоединена от сети, закрыта в сейфе из титана, помещена в бетонированный бункер и охраняется с помощью высокооплачиваемых хорошо вооруженных телохранителей, оснащенных нервно-паралитическим газом. Но даже в этом случае я бы не поклялся своей жизнью».

Безопасность представляет собой комплексное понятие, куда входят технические аспекты надежности оборудования, качество питающей сети, уязвимость программного обеспечения и т.д. Вы можете отключить сеть от Интернет, установить систему для обеспечения дисковой защиты и т.д., но в случае, например, пожара можете потерять базу данных, которую создавали несколько лет. Вам ведь все равно, нанесен ли ущерб хакером или несчастным случаем! Проектируя сеть, надо с самого начала учитывать все возможные угрозы, как объективные, так и субъективные.

Разделение сетевой и информационной безопасности достаточно условно. Обычно к информационной безопасности относят те технологии и алгоритмы, которые используют криптографию.

За последние десятилетия толкование термина информационная безопасность претерпело значительные изменения. Более того, словосочетание информационная безопасность в разных контекстах может иметь различный смысл.

Например, в Доктрине информационной безопасности страны или других законодательных актах термин «информационная безопасность» обычно используется в широком смысле . Информационная безопасность определяется как состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах личности, общества и государства.

В нашем курсе термин информационная безопасность будет использоваться в узком смысле .

Информационная безопасность – защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений (владельцам и пользователям информации и поддерживающей инфраструктуры).

Защита информации – это комплекс мероприятий, направленных на обеспечение информационной безопасности.

Трактовка проблем, связанных с информационной безопасностью, для разных категорий субъектов может существенно различаться. Достаточно сопоставить режимные государственные организации и учебные заведения. В первом случае «пусть лучше все сломается, чем враг узнает хоть один секретный бит», во втором – «нет никаких секретов, лишь бы все работало».

Согласно определению информационная безопасность зависит не только от компьютеров, но и от поддерживающей инфраструктуры (системы электро-, водо-, теплоснабжения, средства коммуникаций, обслуживающий персонал).

Обратим внимание, что в определении указывается на неприемлемый ущерб. Застраховаться от всех видов ущерба невозможно. Чаще всего порог неприемлемости имеет денежное выражение. Стоимость средств защиты не должна превышать размер ожидаемого ущерба.

Основными составляющими информационной безопасности являются конфиденциальность, доступность, целостность.

Безопасная информационная система (ИС) – это система, которая 1) защищает данные от несанкционированного доступа, 2) всегда готова предоставить их своим пользователям, 3) надежно хранит информацию и гарантирует неизменность данных.

Т.о., безопасная система по определению обладает свойствами конфиденциальности, доступности, целостности.

Конфиденциальность – защита от несанкционированного доступа к информации или гарантия того, что информация будет доступна только тем субъектам, которым разрешен доступ (такие пользователи называются авторизованными ).

Доступность – возможность за приемлемое время получить требуемую информационную услугу илигарантия того, что авторизованные пользователи всегда получат доступ к хранящейся в компьютерной системе информации (в любое время, по первому требованию).

Целостность – защищенность информации от разрушения и несанкционированного изменения или гарантия сохранения данными правильных значений, которая обеспечивается запретом их модификации для неавторизованных пользователей.

Доступность – наиболее важный элемент ИБ, т.к. информационные системы создаются для получения информационных услуг. Почти для всех субъектов, кто реально использует информационные системы, на первом месте стоит доступность.

Целостность оказывается важнейшим аспектом ИБ в тех случаях, когда информация служит «руководством к действию». Рецептура лекарств, набор и характеристики комплектующих изделий, ход технологического процесса – это примеры информации, нарушение целостности которой может оказаться в буквальном смысле смертельным.

Конфиденциальность –самый проработанный аспект ИБ. Однако, практическая реализация его наталкивается на многочисленные законодательные препоны и технические проблемы.

2. Классификация угроз.

Чтобы выбрать наиболее экономичные средства обеспечения безопасности, необходимо знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют.

Угроза – потенциальная возможность нарушить информационную безопасность (конфиденциальность, целостность иили доступность информации), а также возможность нелегального использования ресурсов сети.

Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем (например, ошибок в ПО).

Атака – реализованная угроза.

Риск – вероятностная оценка величины возможного ущерба, который может понести владелец информационного ресурса в результате успешно проведенной атаки.

Чем более уязвимой является существующая система безопасности, тем выше вероятность реализации атаки и, следовательно, тем выше значение риска.

Промежуток времени от момента, когда появляется возможность использовать слабое место, и до момента, когда пробел ликвидируется, называется окном опасности .

Пока существует окно опасности, возможны успешные атаки на ИС. Для большинства уязвимых мест окно опасности существует сравнительно долго (дни, недели). За это время должны быть выпущены и затем установлены соответствующие заплаты.

Универсальной классификации угроз не существует. Каждый день применяются новые способы незаконного проникновения в сеть, разрабатываются новые средства мониторинга сетевого трафика, появляются новые вирусы и т.д... В ответ на это разрабатываются все более изощренные средства защиты, которые ставят преграду на пути многих типов угроз, но затем сами становятся новыми объектами атак.

Рассмотрим наиболее распространенные угрозы, которым подвержены современные ИС.

Угрозы можно классифицировать по нескольким критериям:

1) по составляющей информационной безопасности (доступность, целостность, конфиденциальность), против которой угрозы направлены;

2) по компонентам ИС, на которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура);

3) по способу осуществления (случайные/преднамеренные действия природного/техногенного характера);

4) по источнику (люди, технические устройства, модели, алгоритмы, программы, внешняя среда).

5) по расположению источника угроз (внутри/вне рассматриваемой ИС).

Практика показывает, что 80% усилий тратится на противодействие внешним атакам, а 70% атак, наносящих ущерб, производится из локальной сети.

Основным критерием является первый.

Рассмотрим функции компьютерной системы как объекта, предоставляющего информацию.

В общем случае мы имеем дело с потоком информации от некоторого источника, например файла или области памяти, к адресату, например в файл или к пользователю.

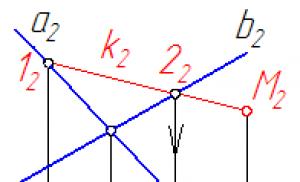

Существует 4 типа угроз (атак) (нарушений нормального потока информации):

1) Разъединение.

Ресурс уничтожается, становится недоступным либо непригодным к использованию.

При этом нарушается доступность информации.

Этот тип угроз часто так и называют – угрозы доступности или атаки на отказ в обслуживании .

Примеры: вывод из строя оборудования (порча винчестера), обрыв линий связи, удаление файла, DoS -атаки и т.д..

2) Перехват.

К ресурсу открывается несанкционированный доступ (атаки доступа

). Нарушается конфиденциальность информации.

Получившим несанкционированный доступ нарушителем может быть физическое лицо, ПО, компьютер.

Пример: подсматривание, подслушивание, подключение к сетевому кабелю с целью перехвата данных и незаконное копирование файлов и программ, кражи оборудования.

Нарушается целостность информации.

Примеры:

Изменение данных, ввод неверных данных, переупорядочение;

Изменение содержимого передаваемого по сети сообщения или внесение дополнительных сообщений (сетевых пакетов и т.п.). Такие действия называются активным прослушиванием;

Потенциально уязвимы с точки зрения нарушения целостности не только данные, но и программы. Например, модификация программы с целью изменения ее функций и характеристик. Сюда же относится внедрение вредоносного ПО.

4) Фальсификация. В систему злоумышленником вносится подложный объект.

Угрозы идентификации или атаки на отказ от обязательств .

Нарушается идентичность и аутентичность информации (аутентификация – подтверждение подлинности).

Пример: отправка поддельных сообщений по сети, отрицание события, незаконное проникновение в один из компьютеров сети под видом легального пользователя («Маскарад»).

|

|||

5) Иногда к типам угроз еще добавляют угрозы праву собственности .

Угрозы (по способу осуществления или происхождению) могут быть разделены на:

1) Неумышленные (случайные);

2) Умышленные (преднамеренные).

Неумышленные угрозы вызываются ошибочными действиями лояльных сотрудников, становятся следствием их низкой квалификации или безответственности.

Кроме того, к такому роду угроз относятся последствия ненадежной работы программных (ошибки в ПО) и аппаратных средств системы (отказы и сбои аппаратуры). Есть потенциально опасные объекты, не создаваемые специально для нанесения вреда. Это программы, разработанные непрофессионалами и содержащие ошибки. Любая ошибка в ПО может стать объектом атаки хакера. Использование несертифицированных программ несет достаточно высокий уровень риска.

Поэтому вопросы безопасности тесно переплетаются с вопросами надежности и отказоустойчивости технических и программных средств, вопросами обучения сотрудников.

К неумышленным угрозам также относятся аварийные ситуации из-за стихийных бедствий и отключений электропитания.

Самыми частыми и самыми опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки штатных пользователей, операторов, системных администраторов и т.д..

Иногда такие ошибки являются собственно угрозами (неправильно введенные данные или ошибка в программе, вызвавшая крах системы), иногда они создают уязвимые места (окна опасности), которыми могут воспользоваться злоумышленники (таковы обычно ошибки администрирования). По некоторым данным, до 65% потерь – следствие непреднамеренных ошибок.

Пожары и наводнения не приносят столько бед, сколько безграмотность и небрежность в работе.

Умышленные угрозы связаны с целенаправленными действиями нарушителя. Действия нарушителя могут быть вызваны разными мотивами: недовольством служащего своей карьерой, материальным интересом, конкурентной борьбой и т.д..

Термин хакер в его современном значении - человек, взламывающий компьютеры. Надо заметить, что раньше быть хакером не считалось чем-то противозаконным, скорее, это была характеристика человека, умеющего профессионально обращаться с компьютерами. В наши дни хакерами мы называем тех, кто ищет пути вторжения в компьютерную систему или выводит ее из строя.

Исследования показали, что хакерами чаще всего становятся:

· мужчины;

· в возрасте от 16 до 35 лет;

· одинокие;

· образованные;

· технически грамотные.

3. Примеры угроз.

Социальный инжиниринг – получение несанкционированного доступа к информации или системе без применения технических средств. Хакер играет на человеческих слабостях. Оружие – приятный голос и актерские способности. Хакер может позвонить по телефону сотруднику компании под видом службы технической поддержки и узнать его пароль "для решения небольшой проблемы в компьютерной системе сотрудника". В большинстве случаев этот номер проходит.

Иногда хакер под видом служащего компании звонит в службу технической поддержки. Если ему известно имя служащего, то он говорит, что забыл свой пароль, и в результате либо узнает пароль, либо меняет его на нужный. Учитывая, что служба технической поддержки ориентирована на безотлагательное оказание помощи, вероятность получения хакером хотя бы одной учетной записи весьма велика.

Наиболее распространенные угрозы доступности.

Угрозы доступности классифицируем по компонентам ИС, на которые нацелены угрозы:

- отказ пользователей;

Отказ ИС;

- отказ поддерживающей инфраструктуры.

Весьма опасны так называемые «обиженные» сотрудники – нынешние и бывшие. Как правило они стремятся нанести вред организации-«обидчику» (испортить оборудование, удалить данные и т.д.). Знакомство с порядками в организации позволяет им нанести немалый ущерб. Необходимо следить за тем, чтобы при увольнении сотрудника его права доступа к информационным ресурсам аннулировались.

По статистике. В организациях с 10000 сотрудников имеется до 16000 акаунтов за счет давно не используемых. Такие акаунты могут стать объектом атаки. Администратор должен требовать регулярного обновления паролей и удалять устаревшие неиспользуемые акаунты.

Основными источниками внутренних отказов ИС являются:

- отступление от установленных правил эксплуатации;

- выход системы из штатного режима эксплуатации (случайные или преднамеренные действия пользователей, чрезмерный объем обрабатываемой информации и т.д.);

- ошибки при переконфигурировании системы;

- отказы аппаратного и ПО;

- разрушение данных;

- разрушение или повреждение аппаратуры.

Примеры программных атак на доступность.

В качестве средства вывода системы из штатного режима эксплуатации может использоваться агрессивное потребление ресурсов (обычно – полосы пропускания сетей, вычислительных возможностей процессоров или ОП). По расположению источника угрозы такое потребление подразделяется на локальное и удаленное. При просчетах конфигурации системы локальная программа способна монополизировать процессор или физическую память, сведя скорость выполнения других программ к нулю.

DoS -атаки ( Denial - of - Service ) – атаки на отказ в обслуживании. Имеют много форм, бывают централизованные и распределенные. Цель – запрещение легальному пользователю доступа к системе, приложению или информации. DoS-атаки запускаются с подложных адресов. IP-протокол имеет ошибку в схеме адресации: он не проверяет адрес отправителя при создании пакета. Таким образом, хакер получает возможность изменить адрес отправителя пакета для скрытия своего расположения. Большинству DoS-атак для достижения нужного результата не требуется возвращение трафика в домашнюю систему хакера

Первыми типами DoS-атак были централизованные атаки (single-source), т. е. для осуществления атаки использовалась одна-единственная система. Наиболее широкую известность получила так называемая синхронная атака “ SYN - flood ” или « SYN - наводнение» .

При ее выполнении система-отправитель посылает огромное количество TCP SYN-пакетов (пакетов с синхронизирующими символами) к системе-получателю. SYN-пакеты используются для открытия новых TCP-соединений. При получении SYN-пакета система-получатель отвечает ACK-пакетом, уведомляющим об успешном приеме данных, и посылает данные для установки соединения к отправителю SYN-пакета. При этом система-получатель помещает информацию о новом соединении в буфер очереди соединений. В реальном TCP-соединении отправитель после получения SYN ACK-пакета должен отправить заключительный АСК-пакет. Однако в этой атаке отправитель игнорирует SYN ACK-пакет и продолжает отправку SYN-пакетов. В конечном итоге буфер очереди соединений на системе-получателе переполняется, и система перестает отвечать на новые запросы на подключение.

Рис. 1

Удаленное потребление ресурсов в последнее время проявляется в особенно опасной форме – как скоординированные распределенные атаки, когда на сервер с множества разных адресов с максимальной скоростью направляются вполне легальные запросы на соединение и/или обслуживание. Временем начала моды на подобные атаки можно считать февраль 2000 года, когда жертвами оказались несколько крупнейших систем электронной коммерции.

2002г. – атака на корневые серверы имен Интернет.

Распределенные DoS-атаки

Распределенные DoS-атаки (Distributed DoS attacks, DDoS) - это DoS-атаки, в осуществлении которых участвует большое количество систем. Обычно DDoS-атакой управляет одна главная система и один хакер. Эти атаки не обязательно бывают сложными. Например, хакер отправляет пинг-пакеты по широковещательным адресам большой сети, в то время как с помощью подмены адреса отправителя - спуфинга (spoofing) - все ответы адресуются к системе-жертве (рис. 2). Такая атака получила название smurf-атаки. Если промежуточная сеть содержит много компьютеров, то количество ответных пакетов, направленных к целевой системе, будет таким большим, что приведет к выходу из строя соединения из-за огромного объема передаваемых данных.

Современные DDoS-атаки стали более изощренными по сравнению со smurf-атакой. Новые инструментальные средства атак, такие как Trinoo, Tribal Flood Network, Mstream и Stacheldraht, позволяют хакеру координировать усилия многих систем в DDoS-атаке, направленной против одной цели. Эти средства имеют трехзвенную структуру. Хакер взаимодействует с главной системой или серверным процессом, размещенным на системе-жертве. Главная система взаимодействует с подчиненными системами или клиентскими процессами, установленными на других захваченных системах. Подчиненные системы ("зомби") реально осуществляют атаку против целевой системы (рис. 3.5). Команды, передаваемые к главной системе и от главной системы к подчиненным, могут шифроваться или передаваться с помощью протоколов UDP (пользовательский протокол данных) или ICMP (протокол управляющих сообщений), в зависимости от используемого инструмента. Действующим механизмом атаки является переполнение UDP-пакетами, пакетами TCP SYN или трафиком ICMP. Некоторые инструментальные средства случайным образом меняют адреса отправителя атакующих пакетов, чрезвычайно затрудняя их обнаружение.

Рис.2

Главным результатом DDoS-атак, выполняемых с использованием специальных инструментов, является координация большого количества систем в атаке, направленной против одной системы. Независимо от того, сколько систем подключено к интернету, сколько систем используется для регулирования трафика, такие атаки могут буквально сокрушить организацию, если в них участвует достаточное количество подчиненных систем.

Рис. 3

Угрозы конфиденциальности.

1. Слабые пароли.

Многим людям приходится выступать в качестве пользователей целого ряда систем, для доступа к которым используются многоразовые пароли. Наверняка эти пароли будут храниться не только в голове, но и в записной книжке и т.п.. Невозможно помнить много разных паролей; рекомендации по их регулярной смене только усугубляют положение, заставляя применять несложные схемы чередования или вообще стараться свести дело к двум-трем легко запоминаемым (и столь же легко угадываемым) паролям.

Слабые пароли - наверное, самый общий способ, который используют хакеры для входа в систему. Пароли - это стандартный метод аутентификации для большинства систем, он не связан с дополнительными расходами. Кроме того, пользователи понимают, как работать с паролями. К сожалению, многие не знают, как выбрать сильный пароль. Очень часто используются короткие пароли (меньше четырех символов) или легко угадываемые. Короткий пароль позволяет применить атаку "в лоб", т. е. хакер будет перебирать предположительные пароли, пока не подберет нужный.

Наглядный пример того, как слабые пароли помогают взламывать системы, - червь Морриса. Еще в 1988 г. студент Корнеллского университета Роберт Моррис разработал программу, которая распространялась через интернет. Эта программа использовала несколько уязвимых мест для получения доступа к компьютерным системам и воспроизведения самой себя. Одним из уязвимых мест были слабые пароли. Программа наряду со списком наиболее распространенных паролей использовала следующие пароли: пустой пароль, имя учетной записи, добавленное к самому себе, имя пользователя, фамилию пользователя и зарезервированное имя учетной записи. Этот червь нанес ущерб достаточно большому количеству систем и весьма эффективно вывел из строя интернет.

Описанный класс уязвимых мест можно назвать размещением конфиденциальных данных в среде, где им не обеспечена необходимая защита. Угроза же состоит в том, что кто-то не откажется узнать секреты, которые сами просятся в руки. Помимо паролей в этот класс попадает передача конфиденциальных данных в открытом виде (например, по сети), которая делает возможным перехват данных. Для атаки могут использоваться разные технические средства.

2. Пассивное прослушивание, или снифинг (sniffing) особенно опасно, т.к. 1) практически не детектируемо, 2) предпринимается из локальной сети.

Используется хакерами после взлома системы для сбора паролей и другой системной информации. Для этого снифер устанавливает плату сетевого интерфейса в режим неразборчивого захвата пакетов (promiscuous mode), т. е. сетевой адаптер будет перехватывать все пакеты, перемещающиеся по сети, а не только пакеты, адресованные данному адаптеру или системе. Сниферы такого типа хорошо работают в сетях с разделяемой средой с сетевыми концентраторами - хабами.

Поскольку сейчас больше используются сетевые коммутаторы, эффективность снифинга стала снижаться. В коммутируемой среде не применяется режим широковещательной передачи, вместо этого пакеты отправляются непосредственно к системе-получателю. Однако коммутаторы не являются защитными устройствами. Это обычные сетевые устройства, следовательно, обеспечиваемая ими безопасность скорее побочный продукт их сетевого назначения, чем элемент конструкции.

Для прослушивания трафика в коммутируемой среде хакер должен выполнить одно из условий:

· "убедить" коммутатор в том, что трафик, представляющий интерес, должен быть направлен к сниферу;

· заставить коммутатор отправлять весь трафик ко всем портам.

Методы, с помощью которых можно заставить коммутатор направлять сетевой трафик к сниферу:

· ARP-спуфинг;

· дублирование MAC-адресов;

· имитация доменного имени.

ARP-спуфинг (ARP-spoofing). ARP - это протокол преобразования адресов (Address Resolution Protocol), используемый для получения MAC-адреса, связанного с определенным IP-адресом. При передаче трафика система-отправитель посылает ARP-запрос по IP-адресу получателя. Система-получатель отвечает на этот запрос передачей своего MAC-адреса, который будет использоваться системой-отправителем для прямой передачи трафика.

Если снифер захватит трафик, представляющий для него интерес, то он ответит на ARP-запрос вместо реальной системы-получателя и предоставит собственный MAC-адрес. В результате система-отправитель будет посылать трафик на снифер.

Для обеспечения эффективности данного процесса необходимо переадресовывать весь трафик на снифер вместо реального места назначения. Если этого не сделать, то появится вероятность возникновения отказа в доступе к сети.

ARP-спуфинг работает только в локальных подсетях, поскольку ARP-сообщения передаются только внутри локальной подсети. Снифер должен размещаться в том же самом сегменте локальной сети, где находятся системы отправителя и получателя.

Дублирование MAC-адресов. Дублирование MAC-адреса системы-получателя является еще одним способом "убедить" коммутатор посылать трафик на снифер. Для этого хакеру нужно изменить MAC-адрес на снифере и разместиться в системе, которая находится в том же сегменте локальной сети.

Считается, что изменить MAC-адреса невозможно. Однако дело обстоит совсем не так. Это можно сделать в системе Unix с помощью команды ipconfig. Аналогичные утилиты имеются и в системе Windows.

Для выполнения ARP-спуфинга снифер должен располагаться в той же самой локальной подсети, что и обе системы (отправитель и получатель), чтобы иметь возможность дублирования MAC-адресов.

Имитация доменного имени (ложный DNS-сервер). Существует третий способ заставить коммутатор отправлять весь трафик на снифер: нужно "обмануть" систему-отправителя, чтобы она использовала для передачи данных реальный MAC-адрес снифера. Это осуществляется с помощью имитации доменного имени.

При выполнении этой атаки снифер перехватывает DNS-запросы от системы-отправителя и отвечает на них. Вместо IP-адреса систем, к которым был послан запрос, система-отправитель получает IP-адрес снифера и отправляет весь трафик к нему. Далее снифер должен перенаправить этот трафик реальному получателю. Мы видим, что в этом случае атака имитации доменного имени превращается в атаку перехвата.

Для обеспечения успеха данной атаки сниферу необходимо просматривать все DNS-запросы и отвечать на них до того, как это сделает реальный получатель. Поэтому снифер должен располагаться на маршруте следования трафика от системы-отправителя к DNS-серверу, а еще лучше - в той же локальной подсети, что и отправитель.

Отправка всего трафика ко всем портам

Вместо выполнения одного из вышеперечисленных методов хакер может заставить коммутатор работать в качестве хаба (концентратора). Каждый коммутатор использует определенный объем памяти для хранения таблицы соответствий между MAC-адресом и физическим портом коммутатора. Эта память имеет ограниченный объем. В случае ее переполнения некоторые коммутаторы могут ошибочно выдавать состояние "открытый". Это значит, что коммутатор прекратит передачу трафика по определенным MAC-адресам и начнет пересылать весь трафик ко всем портам. В результате коммутатор станет работать подобно сетевому устройству коллективного доступа (хабу), что позволит сниферу выполнить свои функции. Для инициализации такого способа атаки хакер должен непосредственно подключиться к нужному коммутатору.

3. Phishing (password harvesting fishing) – получение паролей , PIN- кодов и пр . (последующая кража информации). Этот вид атаки начинается с рассылки почтовых сообщений, содержащих ссылку на известный ресурс (или имитирующий такую ссылку). Дизайн WEB-страницы обычно копируется с воспроизводимого ресурса.

На фальсифицируемой странице может быть, например, написано, что банк, где вы имеете счет, проводит акцию по проверке безопасности доступа. Вам предлагается ввести номер вашей кредитной карты и PIN-код. Мошенники могут объявлять себя сотрудниками Красного Креста, собирающими помощь для жертв землетрясения или урагана, и т.д..

Владелец сервера или рабочей станции может получить сообщение, например, из компании Microsoft, какого-то известного поставщика антивирусных программ или определенной службы ФБР или МВД. Оформление сообщения может быть выполнено в соответствии со стилем и снабжено традиционными символами этой фирмы. В этом уведомлении утверждается, что в рамках компании по проверке сети Интернет обнаружено, что машина получателя производит рассылку зараженных spyware сообщений или сама заражена каким-либо вирусом . Чтобы минимизировать ущерб, компания предлагает бесплатно скопировать программу по локализации и удалению spyware . При этом "благодетели" могут попросить на время копирования отключить антивирусную защиту, если таковая имеется. Если получатель данного уведомления последует данному совету, он обнаружит и ликвидирует на своей машине какое-то число вредных программ. Но с очень высокой вероятностью на его машине обоснуется троянский конь или другая программа spyware .

Разновидностью такого рода атак является атака через DNS (или каким-то иным способом), когда страница известного URL подменяется страницей злоумышленника (spoofing). Большую угрозу могут представлять фальсификации серверов обновления (WINDOWS, антивирусных библиотек и т.д.), так как при таком "обновлении" в ЭВМ жертвы может быть записана любая вредоносная программа. Сходную угрозу может представлять интерактивная игра, которая, например, при переходе с одного уровня на другой, предлагает загрузить некоторый программный модуль.

4. «Молдавская связь». Суть этой уловки, использованной впервые одним из провайдеров в Молдове, заключается в том, что в каком-то депозитарии или web-странице приводится ссылка на некоторый привлекательный объект, например, набор эротических картинок. Но для их просмотра предлагается скопировать себе специальную программу. При запуске оговоренной программы канал связи с местным провайдером разрывается и устанавливается связь через модем с другим удаленным провайдером. Это особенно опасно для людей, подключенных к Интернет через модем, так как может стоить им многие сотни долларов за пользование междугородним телефоном.

5. Spyware . Эта разновидность программ не обязательно вредоносна. Некоторые разработчики software встраивают такие программы в свои продукты, чтобы отслеживать предпочтения своих клиентов. К сожалению, не все эти программы столь безобидны. Некоторые программы spyware в соответствии со своим названием отслеживают действия хозяина машины, куда эта программа внедрена (нажатия клавиш, посещаемые сайты, конфиденциальную информацию и т.д.) и передают результаты своему хозяину.

Следует учитывать, что spyware (adware или malware) имеют примерно те же возможности, что и троянский конь , но встраиваются в другие программы и распространяется несколько другими методами. Кроме того, в отличие от троянских коней эти программы часто не обнаруживаются антивирусными программами.

Spyware может попасть к вам вместе с поздравительной открыткой. Заражение spyware может осуществиться традиционно через почту, IM (Instant Messaging) или в результате посещения скомпрометированного сайта.

Угрозы целостности.

Угроза целостности – внедрение вредоносных программ.

К вредоносным программам относят:

Вирусы;

Программы «троянский конь»;

Черви.

Древние греки спрятали в подношении воинов, готовящих нападение. Так и "троянский конь" скрывает свою вредоносную сущность под видом полезной и интересной программы. "Троянский конь" является законченной и независимой программой, которая разработана для выполнения вредоносных действий, часто для сбора конфиденциальной информации. Она обычно маскируется под новую программу или электронную почту. Большинство программ типа "троянский конь" содержат механизмы самораспространения на другие компьютеры-жертвы.

Судя по названию, червь - это программа, которая "переползает" от системы к системе без всякой помощи со стороны жертвы. Червь сам себя распространяет и воспроизводит. Все, что требуется от его создателя, - запустить червя.

Первым известным примером является знаменитый интернет-червь, созданный Робертом Моррисом в 1989 г. Червь Морриса был запрограммирован на использование множества уязвимых мест, в том числе слабых паролей. С их помощью он отыскивал в интернете системы, в которые проникал и выполнялся. Попав в систему, червь начинал разыскивать другие жертвы. По прошествии некоторого времени он вывел из строя весь интернет (правда, интернет тогда был значительно меньше, и многие сайты отключились от сети сами, чтобы защититься от червя).

Человечество в процессе развития цивилизации постоянно сталкивается с различными опасными явлениями и ситуациями. Наши далекие предки постоянно испытывали на себе влияние природных явлений. Наводнения, землетрясения, извержения вулканов, бури и ураганы, природные пожары, низкая или высокая температура воздуха, ливни, грозы, град, лавины, обвалы и другие стихийные бедствия приводили к гибели людей и уничтожению материальных ценностей.

В дальнейшем цивилизация развивалась по пути создания техники и машин, которые заменяли ручной труд человека, повышали производительность труда, благосостояние общества. Технический прогресс способствовал также развитию науки, культуры, делал жизнь человека более обеспеченной материальными благами, необходимыми для жизнедеятельности. Однако технический прогресс принес с собой на только благополучие для человека. С прогрессом возникли и техногенные опасности, связанные с авариями технических устройств.

Особое место в мире всегда занимали чрезвычайные ситуации социального характера: войны, терроризм, преступность, массовые беспорядки и др.

В настоящее время, несмотря на все достижения цивилизации, пси мнению ученых, количество чрезвычайных ситуаций природного, техногенного и социального характера не уменьшается, а растет. Увеличивается экономический ущерб от последствий чрезвычайных ситуаций, а также, к сожалению, и количество людей, гибнущих в различных чрезвычайных ситуациях.

В последнее время в мире резко возросло отрицательное влияние чрезвычайных ситуаций социального характера на безопасность жизнедеятельности человеческого общества. Речь идет прежде всего о войнах и военных конфликтах, международном терроризме и распространении наркомании.

Человек на протяжении всего периода своего существования на Земле в первую очередь стремился расширить сферу своей жизнедеятельности и обеспечить свое благополучие и очень мало заботился об обеспечении безопасности своей жизнедеятельности. Но он почти не думал о сохранении окружающей природной среды. Результаты такой безрассудной деятельности человека налицо: растет количество различных чрезвычайных ситуаций, увеличиваются их масштаб и отрицательные последствия, деградирует окружающая природная среда. Все это отрицательно влияет на здоровье человека и на его благополучное существование на планете Земля. Некоторые ученые отмечают, что началось самоуничтожение человека в результате его неразумной деятельности.

Не случайно обеспечением безопасности жизнедеятельности человечества в будущем на Земле вплотную начало заниматься мировое сообщество. В 1992 г. в Рио-де-Жанейро состоялась конференция ООН, на которой была принята Концепция устойчивого развития , являющаяся глобальной концепцией обеспечения безопасности человечества.

В Российской Федерации в 2009 г. была утверждена Стратегия национальной безопасности до 2020 г., которая определила систему взглядов на обеспечение безопасности личности, общества и государства от внешних и внутренних угроз во всех сферах их жизнедеятельности.

Таким образом, были определены общая теоретическая база безопасности личности, общества и государства и условия обеспечения национальной безопасности России.

Коротко остановимся на основных ключевых понятиях в области безопасности жизнедеятельности и специальной терминологии, характеризующей степень опасности конкретного события и его возможные последствия.

Основные ключевые понятия

в области безопасности жизнедеятельности

Безопасность - состояние защищенности жизненно важных интересов личности, общества и государства от внутренних и внешних угроз.

Жизненно важные интересы - совокупность потребностей, удовлетворение которых надежно обеспечивает существование и возможности прогрессивного развития личности, общества и государства.

К основным объектам безопасности относятся: личность - ее права и свободы; общество - его материальные и духовные ценности; государство - его конституционный строй, суверенитет и территориальная целостность.

Угроза безопасности - совокупность условий и факторов, создающих опасность жизненно важным интересам личности, общества и государства.

Обеспечение безопасности . Безопасность обеспечивается проведением единой государственной политики в области обеспечения безопасности, системой мер экономического, политического, организационного и иного характера, адекватных угрозам жизненно важным интересам личности, общества и государства.

Обеспечение безопасности жизнедеятельности - сфера деятельности, целью которой является реализация права людей на жизнь и здоровье. Обеспечение безопасности жизнедеятельности 1 осуществляется в рамках общей системы безопасности, принятой в Российской Федерации.

Национальная безопасность Российской Федерации - безопасность ее многонационального народа как носителя суверенитета и единственного источника власти в государстве.

Опасность - свойство окружающей человека среды, состоящее в возможности при конкретных условиях создания негативных воздействий, способных привести к отрицательным последствиям для жизнедеятельности человека и определенному ущербу окружающей его среды.

Опасное явление - явление, приводящее к формированию вредных или поражающих факторов для населения, объектов техносферы и окружающей природной среды.

Опасная ситуация - стечение обстоятельств, которые при определенном развитии событий могут привести к несчастью.

Экстремальная ситуация - крайне необычная по сложности опасная ситуация, на грани несчастного случая.

Опасные и экстремальные ситуации - это своего рода предпосылки, которые при определенных условиях могут привести к несчастному случаю, но в экстремальной ситуации вероятность несчастного случая особенно велика.

Авария - опасное техногенное явление, происходящее по конструктивным, производственным, технологическим или эксплуатационным причинам. При авариях происходят повреждения и разрушения машин, механизмов, транспортных средств, зданий и сооружений, но без гибели людей.

Столкнулось несколько автомашин, но люди не пострадали - это авария. Рухнуло здание, в котором не было людей (еще не заселили или уже отселили), тоже авария. Таким образом, авария - это повреждения объектов и транспортных средств, при которых никто из людей не пострадал.

Катастрофа - событие с трагическими последствиями (см.: Ожегов СИ. Словарь русского языка). Это может быть крупная авария, приведшая к гибели людей. Катастрофа представляет собой непредвиденную и неожиданную ситуацию, возникшую в результате природных явлений или деятельности человека и несущую угрозу для его жизни, следствием которой стала гибель одного человека или большой группы людей (например, землетрясение в Нефтегорске, Чернобыльская катастрофа, ураган «Катрина» в США и др.).

Стихийные 2 бедствия - катастрофические природные явления и процессы, приводящие к нарушению повседневного уклада жизни значительных групп людей, уничтожению материальных ценностей, нередко к человеческим жертвам. К стихийным бедствиям относятся наводнения, землетрясения, сели, оползни, снежные лавины, циклоны, смерчи, массовые лесные и торфяные пожары, извержения вулканов, а также эпидемии, эпизоотии, засухи, широкое распространение насекомых-вредителей, грызунов и др.

Всемирная организация здравоохранения (ВОЗ) характеризует стихийные бедствия как происшествия, влекущие за собой разрушения, подрыв экономики, гибель людей или ущерб их здоровью, ухудшение работы служб здравоохранения в масштабах, требующих чрезвычайной помощи извне.

Можно сказать, что стихийные бедствия - это опасные природные явления или процессы геологического, метеорологического, гидрологического или биологического происхождения крупных масштабов, при с которых возникают чрезвычайные ситуации, характеризующиеся внезапным нарушением жизнедеятельности, разрушением и уничтожением материальных ценностей и приводящие к гибели людей. Стихийные бедствия могут приводить к авариям и катастрофам в промышленности, на транспорте, в коммунально-энергетическом хозяйстве и других сферах жизнедеятельности человека.

Мощное землетрясение в Пакистане. Погибли десятки тысяч человек. 9 октября 2005 г., Исламбад

При стихийных бедствиях человек не в состоянии повлиять на ход развития событий, они зачастую происходят внезапно, и последствия их малопредсказуемы, так как зависят от мощности природного явления (землетрясения, наводнения, урагана), их вызвавшего. Единственно правильные действия населения в таких ситуациях заключаются в выполнении профилактических мероприятий, предусмотренных в регионе в случае возникновения стихийного бедствия, и умении правильно действовать и использовать рекомендации специалистов в соответствии с конкретной обстановкой.

В Федеральном законе «О защите населения и территорий от чрезвычайных ситуаций природного и техногенного характера» 3 отмечено, что чрезвычайная ситуация - это обстановка на определенной территории, сложившаяся в результате аварии, опасного природного явления, катастрофы, стихийного или иного бедствия, которые могут повлечь или повлекли за собой человеческие жертвы, ущерб здоровью людей и нарушение условий жизнедеятельности людей.

Таким образом, чрезвычайная ситуация (ЧС) - это обстановка, которая оказывает отрицательное влияние на жизнедеятельность человека и приводит к жертвам среди людей.

Причиной чрезвычайной ситуации могут быть промышленные аварии и катастрофы, опасные природные явления и стихийные бедствия, а масштаб возможных последствий от этих происшествий определяет уровень чрезвычайной ситуации.

Согласно Положению о классификации чрезвычайных ситуаций природного и техногенного характера 4 чрезвычайные ситуации (ЧС) по масштабу их распространения и тяжести их последствий подразделяются на:

- локальные;

- местные;

- территориальные;

- региональные;

- федеральные;

- трансграничные.

Локальная чрезвычайная ситуация - это такая ЧС, в результате которой пострадало не более 10 человек, либо нарушены условия жизнедеятельности не более 100 человек, либо материальный ущерб составляет не более 2 тыс. минимальных размеров оплаты труда на день возникновения ЧС и зона ЧС не выходит за пределы территории производственного или социального объекта.

Таким образом, понятие «локальная чрезвычайная ситуация» определяет минимальный масштаб, тяжесть и зону распространения последствий для жизнедеятельности человека от природного или техногенного опасного явления. Если от опасного явления пострадал хотя бы один человек и нанесен определенный материальный ущерб, а зона действия этого явления не выходит за пределы территории объекта производственного или социального назначения, это локальная чрезвычайная ситуация. Для ликвидации последствий такой ЧС достаточно сил и средств, имеющихся на пострадавшем объекте.

Местная чрезвычайная ситуация - это ЧС, в результате которой пострадало свыше 10, но не более 50 человек, либо нарушены условия жизнедеятельности свыше 100, но не более 300 человек, либо материальный ущерб составляет свыше 1 тыс., но не более 5 тыс. минимальных размеров оплаты труда на день возникновения ЧС и зона ЧС не выходит за пределы населенного пункта, города, района.

Территориальная чрезвычайная ситуация - это ЧС, в результате которой пострадало свыше 50, но не более 500 человек, либо нарушены условия жизнедеятельности свыше 300, но не более 500 человек, либо материальный ущерб составляет свыше 5 тыс., но не более 0,5 млн минимальных размеров оплаты труда на день возникновения ЧС и зона ЧС не выходит за пределы субъекта Российской Федерации.

Региональная чрезвычайная ситуация - это ЧС, в результате которой пострадало свыше 50, но не более 500 человек, либо нарушены условия жизнедеятельности свыше 500, но не более 1000 человек, либо материальный ущерб составляет свыше 0,5 млн, но не более 5 млн минимальных размеров оплаты труда на день возникновения ЧС и зона ЧС охватывает территорию двух субъектов Российской Федерации.

Федеральная чрезвычайная ситуация - это ЧС, в результате которой пострадало свыше 500 человек, либо нарушены условия жизнедеятельности свыше 1000 человек, либо материальный ущерб составляет свыше 5 млн минимальных размеров оплаты труда на день возникновения ЧС и зона ЧС выходит за пределы более чем двух субъектов Российской Федерации.

Трансграничная чрезвычайная ситуация - это ЧС, поражающие факторы которой выходят за пределы Российской Федерации, либо ЧС, которая произошла за рубежом и затрагивает территорию нашей страны.

Внимание!

Абсолютная безопасность всего населения недостижима, так как с очень малой вероятностью, но все же возможны опасные явления природного, техногенного или социального характера, от которых не будет защиты.

В этой связи возрастает роль индивидуума в обеспечении личной безопасности в различных чрезвычайных ситуациях. Каждый человек должен формировать свою культуру в области безопасности жизнедеятельности, что, несомненно, поможет значительно снизить факторы риска от последствий чрезвычайных ситуаций.

Вопросы

- В чем заключаются причины увеличения за последнее время количества различных чрезвычайных ситуаций, их масштабов и отрицательных последствий на жизнедеятельность человека?

- Какие ситуации относят к опасным и какие - к экстремальным?

- Какие ситуации относятся к чрезвычайным ситуациям природного. техногенного и социального характера? Назовите основные причины их возникновения.

- Как классифицируются чрезвычайные ситуации по масштабу их распространения и тяжести их последствий?

- Почему недостижима абсолютная безопасность всего населения?

Задание

Подберите примеры имевших место в текущем году в регионе вашего проживания опасных или чрезвычайных ситуаций. Определите по масштабу их распространения и тяжести их последствий, к какому классу их можно отнести (локальные, местные и т. д.).

1 Жизнедеятельность - повседневная деятельность и отдых, способ существования человека.

2 Стихия - явление природы, проявляющееся как чудовищная, разрушительная сила.

3 Принят в 1994 г.

4 Утверждено Постановлением Правительства Российской Федерации от 13 сентября 1996 г. № 1094.

Основные ключевые понятия

в области безопасности жизнедеятельности

Безопасность - состояние защищенности жизненно важных интересов личности, общества и государства от внутренних и внешних угроз.

Жизненно важные интересы - совокупность потребностей, удовлетворение которых надежно обеспечивает существование и возможности прогрессивного развития личности, общества и государства. К основным объектам безопасности относятся: личность - ее права и свободы; общество - его материальные и духовные ценности; государство - его конституционный строй, суверенитет и территориальная целостность.

^ Угроза безопасности - совокупность условий и факторов, сознающих опасность жизненно важным интересам личности, общества и государства.

Обеспечение безопасности. Безопасность обеспечивается проведением единой государственной политики в области обеспечения безопасности, системой мер экономического, политического, организационного и иного характера, адекватных угрозам жизненно важным интересам личности, общества и государства.

^ Обеспечение безопасности жизнедеятельности - сфера деятельности, целью которой является реализация права людей на жизнь и здоровье. Обеспечение безопасности жизнедеятельности осуществляется в рамках общей системы безопасности, принятой в Российской Федерации.

^

Опасность

^ Опасное явление

^ Опасная ситуация

Экстремальная ситуация

и здоровье. Обеспечение безопасности жизнедеятельности 1 осуществляется в рамках общей системы безопасности, принятой в Российской Федерации.

^ Национальная безопасность Российской Федерации - безопасность ее многонационального народа как носителя суверенитета и единственного источника власти в государстве.

Опасность - свойство окружающей человека среды, состоящее в возможности при конкретных условиях создания негативных воздействий, способных привести к отрицательным последствиям для жизнедеятельности человека и определенному ущербу окружающей его среды.

^ Опасное явление - явление, приводящее к формированию вредных или поражающих факторов для населения, объектов техносферы и окружающей природной среды.

^ Опасная ситуация - стечение обстоятельств, которые при определенном развитии событий могут привести к несчастью.

Экстремальная ситуация - крайне необычная по сложности опасная ситуация, на грани несчастного случая.

Опасные и экстремальные ситуации - это своего рода предпосылки, которые при определенных условиях могут привести к несчастному

Случаю, но в экстремальной ситуации вероятность несчастного случая особенно велика.

Авария - опасное техногенное явление, происходящее по конструктивным, производственным, технологическим или эксплуатационным причинам. При авариях происходят повреждения и разрушения машин, механизмов, транспортных средств, зданий и сооружений, но без гибели людей.

Столкнулось несколько автомашин, но люди не пострадали - это авария. Рухнуло здание, в котором не было людей (еще не заселили или уже отселили), тоже авария. Таким образом, авария - это повреждения объектов и транспортных средств, при которых никто из людей не пострадал.

Катастрофа - событие с трагическими последствиями (см.: Ожегов С. И. Словарь русского языка). Это может быть крупная авария, приведшая к гибели людей. Катастрофа представляет собой непредвиденную и неожиданную ситуацию, возникшую в результате природных явлений или деятельности человека и несущую угрозу для его жизни, следствием которой стала гибель одного человека или большой группы людей (например, землетрясение в Нефтегорске, Чернобыльская катастрофа, ураган «Катрина» в США и др.).

Стихийные 1 бедствия - катастрофические природные явления и процессы, приводящие к нарушению повседневного уклада жизни значительных групп людей, уничтожению материальных ценностей, нередко к человеческим жертвам. К стихийным бедствиям относятся наводнения, землетрясения, сели, оползни, снежные лавины, циклоны, смерчи, массовые лесные и торфяные пожары, извержения вулканов, а также эпидемии, эпизоотии, засухи, широкое распространение насекомых-вредителей, грызунов и др.

Всемирная организация здравоохранения (ВОЗ) характеризует стихийные бедствия как происшествия, влекущие за собой разрушения, подрыв экономики, гибель людей или ущерб их здоровью, ухудшение работы служб здравоохранения в масштабах, требующих чрезвычайной помощи извне.

Можно сказать, что стихийные бедствия - это опасные природные явления или процессы геологического, метеорологического, гидрологического или биологического происхождения крупных масштабов, при которых возникают чрезвычайные ситуации, характеризующиеся внезапным нарушением жизнедеятельности, разрушением и уничтожением материальных ценностей и приводящие к гибели людей. Стихийные бедствия могут приводить к авариям и катастрофам в промышленности, на транспорте, в коммунально-энергетическом хозяйстве и других сферах жизнедеятельности человека.

При стихийных бедствиях человек не в состоянии повлиять на ход развития событий, они зачастую происходят внезапно, и последствия их малопредсказуемы, так как зависят от мощности природного явления (землетрясения, наводнения, урагана), их вызвавшего. Единственно правильные действия населения в таких ситуациях заключаются в выполнении профилактических мероприятий, предусмотренных в регионе в случае возникновения стихийного бедствия, и умении правильно действовать и использовать рекомендации специалистов в соответствии с конкретной обстановкой.

В Федеральном законе «О защите населения и территорий от чрезвычайных ситуаций природного и техногенного характера» 1 отмечено, что чрезвычайная ситуация - это обстановка на определенной территории, сложившаяся в результате аварии, опасного природного явления, катастрофы, стихийного или иного бедствия, которые могут повлечь или повлекли за собой человеческие жертвы, ущерб здоровью людей и нарушение условий жизнедеятельности людей.

Таким образом, чрезвычайная ситуация (ЧС) - это обстановка, которая оказывает отрицательное влияние на жизнедеятельность человека и приводит к жертвам среди людей .

Причиной чрезвычайной ситуации могут быть промышленные аварии и катастрофы, опасные природные явления и стихийные бедствия, а масштаб возможных последствий от этих происшествий определяет уровень чрезвычайной ситуации.

Согласно Положению о классификации чрезвычайных ситуаций природного и техногенного характера чрезвычайные ситуации (ЧС) по масштабу их распространения и тяжести их последствий подразделяются на:

локальные;

местные;

территориальные;

региональные;

федеральные;

трансграничные.

Таким образом, понятие «локальная чрезвычайная ситуация» определяет минимальный масштаб, тяжесть и зону распространения последствий для жизнедеятельности человека от природного или техногенного опасного явления. Если от опасного явления пострадал хотя бы один человек и нанесен определенный материальный ущерб, а зона действия этого явления не выходит за пределы территории объекта производственного или социального назначения, это локальная чрезвычайная ситуация. Для ликвидации последствий такой ЧС достаточно сил и средств, имеющихся на пострадавшем объекте.

^ Местная чрезвычайная ситуация - это ЧС, в результате которой пострадало свыше 10, но не более 50 человек, либо нарушены условия жизнедеятельности свыше 100, но не более 300 человек, либо материальный ущерб составляет свыше 1 тыс., но не более 5 тыс. минимальных размеров оплаты труда на день возникновения ЧС и зона ЧС не выходит за пределы населенного пункта, города, района.

^ Территориальная чрезвычайная ситуация - это ЧС, в результате которой пострадало свыше 50, но не более 500 человек, либо нарушены условия жизнедеятельности свыше 300, но не более 500 человек, либо материальный ущерб составляет свыше 5 тыс., но не более 0,5 млн минимальных размеров оплаты труда на день возникновения ЧС и зона ЧС не выходит за пределы субъекта Российской Федерации.

^ Региональная чрезвычайная ситуация - это ЧС, в результате которой пострадало свыше 50, но не более 500 человек, либо нарушены условия жизнедеятельности свыше 500, но не более 1000 человек, либо материальный ущерб составляет свыше 0,5 млн, но не более 5 млн минимальных размеров оплаты труда на день возникновения ЧС и зона ЧС охватывает территорию двух субъектов Российской Федерации.

^ Федеральная чрезвычайная ситуация - это ЧС, в результате которой пострадало свыше 500 человек, либо нарушены условия жизнедеятельности свыше 1000 человек, либо материальный ущерб составляет свыше 5 млн минимальных размеров оплаты труда на день возникновения ЧС и зона ЧС выходит за пределы более чем двух субъектов Российской Федерации.

Трансграничная чрезвычайная ситуация - это ЧС, поражающие факторы которой выходят за пределы Российской Федерации, либо ЧС, которая произошла за рубежом и затрагивает территорию нашей страны.

Каждый человек должен формировать свою культуру в области безопасности жизнедеятельности, что, несомненно, поможет значительно снизить факторы риска от последствий чрезвычайных ситуаций.

Сейчас больше чем когда-либо необходима продуманная комплексная защита корпоративного информационного пространства от посягательств со стороны злоумышленников - как извне, так и изнутри компании.

Прошли те времена, когда самым большим источником опасности для наших данных были дискеты, зараженные "классическими" вирусами.

Сегодня и работа, и отдых немыслимы без сети Интернет, и этим активно пользуются авторы вирусов, хакеры и спамеры - часто в одном лице. Хакеры создают новые вирусы и другие вредоносные программы, чтобы незаконно проникать на наши компьютеры, подчинять их себе и затем рассылать с них спам. Угрозы информационной безопасности становятся всё более комплексными.

Количество вредоносных программ уже приближается к ста тысячам, появились десятки новых их типов и разновидностей - всё чаще смешанных, объединяющих все последние достижения "черной" компьютерной индустрии. Сама эта индустрия набирает обороты, уже начались "гангстерские войны" между кланами компьютерных преступников.

Только зарегистрированные потери от компьютерных преступлений исчисляются уже десятками миллиардов долларов, и цифры эти растут угрожающими темпами.

В последние годы эксперты отмечают, что ущерб, причиняемый вирусами, все возрастает. По данным Computer Economics в 2002 году ущерб составил примерно $11 млрд., в 2003 году эта цифра достигла $12,5 млрд, а в начале 2004 года ущерб только от эпидемии MyDoom составил более $4 млрд.

Ущерб от спама в 2004 году возрастет еще заметней: с непрошеной корреспонденцией будет рассылаться всё больше вирусов и троянских программ. Кроме того, ущерб от потери рабочего времени на разбор и чтение спама по разным оценкам составляет уже $50-200 в год в расчете на одного сотрудника, и эти цифры в 2004 году также вырастут.

Зафиксированный объем потерь от компьютерных преступлений, совершаемых хакерами, и от кражи конфиденциальной информации сотрудниками компании исчисляется уже сотнями миллиардов долларов.

Возможности утечки компьютерной информации

В любом обществе циркулируют потоки информации разной степени секретности: государственная тайна, ведомственная тайна, служебная тайна, коммерческая тайна, личная тайна и информация, предназначенная для общего пользования. Все виды информации в той или иной степени обрабатываются на компьютерах. Следовательно, компьютер может стать источником утечки информации из комнаты, организации, фирмы, предприятия, семьи. Наиболее распространёнными возможностями утечки компьютерной информации являются:

несанкционированный просмотр (фотографирование) информации на дисплее, принтере, графопостроителе и других устройствах вывода данных;

хищение результатов регистрации информации;

несанкционированный доступ к машинным носителям информации с целью их просмотра или копирования;

хищение съемных машинных носителей информации;

получение информации с помощью электромагнитных излучений;

получение информации с помощью акустических излучений;

чтение злоумышленниками личных телефонных книжек персонала;

получение информации с помощью радиозакладок, устанавливаемых для получения обрабатываемой на компьютерах информации и настраиваемые на определенные излучения;

наводки в сети питания, контуре заземления, каналах связи, системе охранной и пожарной сигнализации, в системах тепло-, водо- и газоснабжения.

Многообразие каналов утечки информации требует очень внимательного подхода к решению задачи по защите информации в компьютерных сетях.